我が家で使用している「Synology NAS DS224+」は、非常に高機能・高信頼性の優れたNASです。

高機能と言える理由としては、様々な機能が、アドオンパッケージとしてNASに追加インストールする事が可能で、それによって機能を拡張して、使用する事が出来る点です。

現在約120種類程度のアドオンパッケージが、Synology社より提供され、日々追加されています。

「Synology NAS」の主なアドオンパッケージ機能

- <バックアップ>:Synology NAS本体、クライアント端末

- <データ同期>:ストレージスナップショット、クラウドへのデータ同期

- <各種サーバー機能>:アンチウィルス、DHCPサーバー、Proxyサーバー、Webサーバー

- <その他便利機能>:Photoサーバー、Synology Driveサーバー、仮想サーバー 等々

Synology NAS アドオンパッケージ

この「Synology NAS」は、あらゆるデータを保存し、様々な環境からアクセスを可能にしています。

様々な環境からアクセス出来るという事は、便利な反面、セキュリティリスクが大きくなるということ。

初期状態で使っていると、知らぬ間に不正アクセスを受け、データ漏洩に繋がる可能性があります。しっかりとセキュリティ設定を行った上で、安全に「Synology NAS」を利用する事が求められます。

そこで、今回は「Synology NAS」のやるべきセキュリティ設定について、書いていきたいと思います。

Synology NASのセキュリティはなぜ重要なのか?

冒頭で書きましたが、「Synology NAS」は非常に便利なツールであり、企業だけでなく家庭でも活用が広がっています。家庭では、主に写真や動画の保管、共有に活用されています!

Amazon Synology Store

しかし、便利さと引き換えに、NASにはセキュリティリスクが潜んでいることをご存知でしょうか?

NASを安全に使い続けるためには、「なぜセキュリティ対策が必要なのか」を正しく理解することが最初の一歩になります。ここでは、その重要性について考えていきたいと思います。

1.NASは常にインターネットに接続している=狙われやすい

Synology NASは常時インターネットに接続されているため、サイバー攻撃の標的になりやすいです。

インターネットに接続され、公開されたNASは、パスワードの総当たり攻撃やマルウェア感染など、あらゆる脅威に晒されやすくなります。

また、NASは、PCと違って、常に人が直接操作する事が無い為、攻撃されている事、情報が漏洩している事に、なかなか気づきにくいという側面があります。

実際に、2021年には NASを狙ったランサムウェア「Deadbolt」攻撃が世界中で発生し、複数のユーザーがデータを暗号化される被害に遭いました。NASを「家の中のもの」だと油断せず、外部公開のリスクを意識する必要があることが認識されました。

/closing-the-door-deadbolt-ransomware-locks-out-vendors-with-mult/Picture0.png)

2.情報資産が集中している=被害が深刻化しやすい

NASには大量の重要データが保存されているため、万が一侵入されると被害が大きくなります。

企業の場合、社員や顧客の個人情報、設計書や見積り書など、個人の場合は、写真・動画ファイルなど、さまざまな重要データがNASに保存されています。

セキュリティインシデントによって失われたデータは、金銭的損失だけでなく、信用の失墜や業務停止を引き起こす恐れがあります。特に企業でのNAS利用では、被害が訴訟問題にまで発展するケースもあります。

3.初期設定のまま使われやすい=脆弱性を突かれやすい

Synology NASは初期設定のまま使われることが多く、それがセキュリティホールとなります。

管理者アカウント名やパスワード、ポート番号などがデフォルトのままだと、攻撃者が侵入しやすくなります。

Synology社自身も、公式サイトで、「初期設定のまま使用しないように」と強く推奨しています。セキュリティアドバイザーを活用し、脆弱性チェックを行うことも推奨されており、基本的な設定の見直しが攻撃リスクの軽減に直結します。

今すぐやるべき!Synology NASの基本セキュリティ設定チェックリスト

Synology NASを使い始めたばかりの方も、長く使っている方も、「セキュリティ設定は後回しにしてしまいがち」という声をよく聞きます。しかし、基本的なセキュリティ設定を怠ると、外部からの攻撃に対して無防備な状態になってしまいます。ここでは、すぐに実施できて効果が高い基本のセキュリティ設定を厳選してご紹介します。

1.管理者アカウントを無効化・変更する

デフォルトの「admin」アカウントは無効化する。

攻撃者はまず「admin」などの一般的な管理者名、またはデフォルト管理ユーザーで侵入を試みるため、変更することで攻撃対象から外れやすくなります。

Synology公式も、adminアカウントの無効化を推奨しています。

DSM(DiskStation Manager)の設定画面から新しい管理者アカウントを作成し、adminは無効化することで、不正アクセスリスクを大幅に軽減できます。

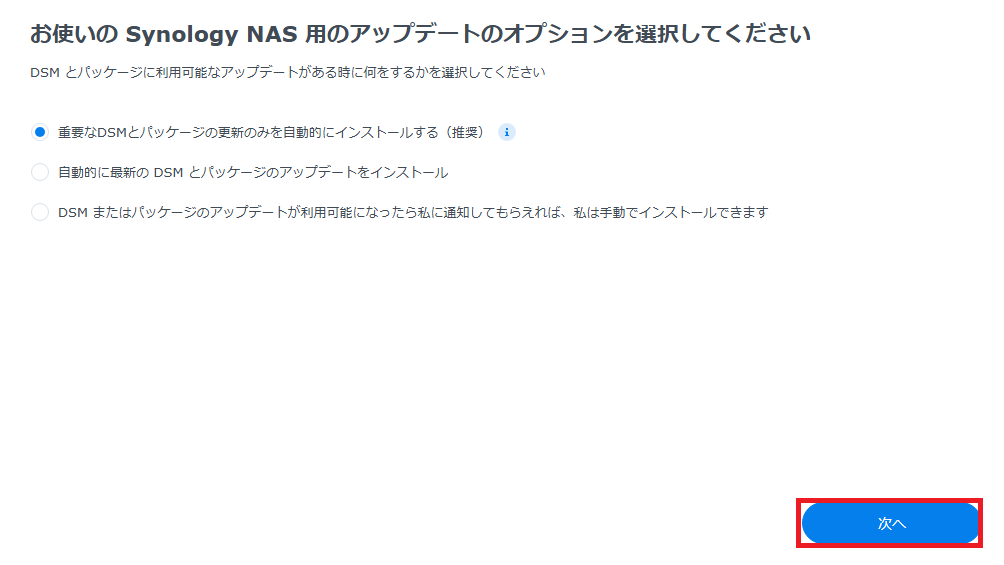

2.DSMやアプリを最新バージョンにアップデートする

DSM(SynologyのOS)や各種アプリを常に最新の状態に保つことは、セキュリティの基本中の基本です。

古いバージョンのソフトウェアには、既に知られている脆弱性が残っていることが多いためです。

Synologyは定期的にセキュリティパッチを公開しています。DSMの「コントロールパネル」→「更新と復元」から、自動更新設定にしておくことで、手間なく常に最新の状態を維持できます。

DSM7.2の初期値は、インストール時にDSMとパッケージの自動更新が有効になっています!!

3.NASにファイアウォールを設定して不正アクセスをブロックする

NAS内蔵のファイアウォールを有効化することで、不審なアクセスを遮断し、ネットワークの安全性を確保できます。

Windowsファイアウォールのような機能で、Synology NASの場合、初期値は無効になっています。ファイアウォールを使用する事で、特定の通信をブロックする事が可能です。

但し、初期値は何もファイアウォールルールが無いので、1から作成しなくてはならない為、ネットワークに詳しくない方は敷居が高く、設定した事で使えなくなってしまったという事になる可能性もあります。どうしても止めたい通信がある場合のみ設定するとよいと思います。

<ファイアウォール設定>

① DSMの「コントロールパネル」→「セキュリティ」→「ファイアウォール」から、”ファイアウォールを有効にする”にチェックを入れます。

② 初期で「default」というプロファイルがあり、ルールは何も設定されていませんので、まずは「全て許可」ルールを設定後、その前に止めたいルールを追加する設定を行っていきます。

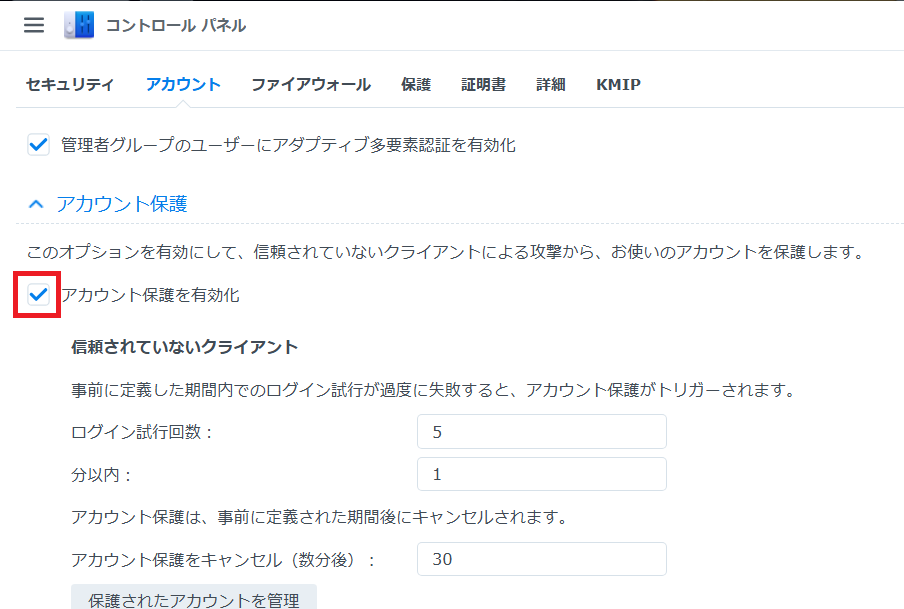

4.自動ブロック機能を有効にして不正ログインを防ぐ

短時間で連続ログインを試みるような不正アクセスは、自動ブロックでシャットアウトできます。

総当たり攻撃(ブルートフォース攻撃)を防止するには、一定回数のログイン失敗でIPアドレスやアカウントをブロックするのが効果的だからです。

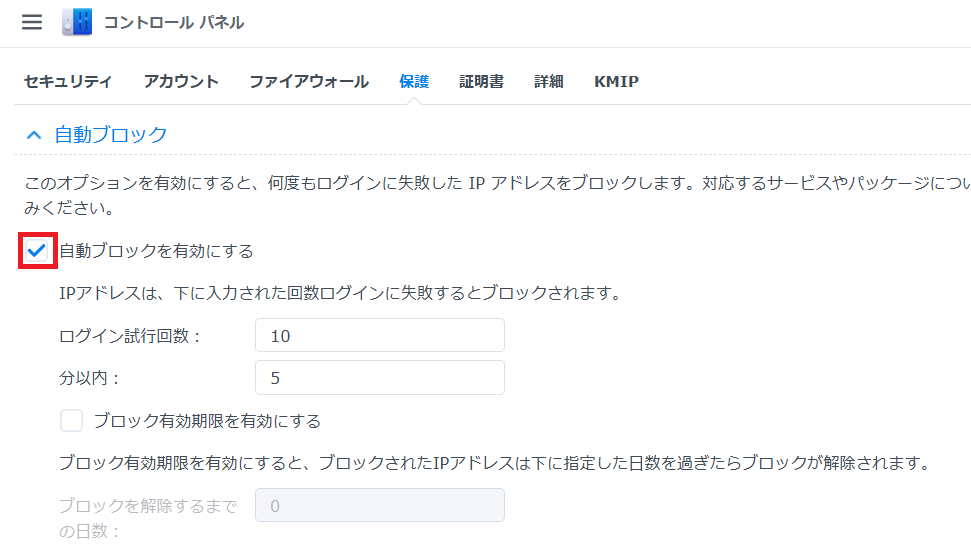

<自動ブロック設定>

① DSMの「コントロールパネル」→「セキュリティ」→「アカウント」設定で、アカウント自動ブロックの項目を有効にできます。例えば「5回ログイン失敗したら24時間ブロック」といった細かい設定も可能です。

② また、「保護」タブで、頻繁にログイン失敗している、IPアドレスからのアクセスをブロックすることが可能になります。初期で有効化されています(ログイン試行回数:10回、時間:5分以内)

外部アクセスを安全に!セキュリティ強化の設定方法

Synology NASの魅力のひとつは、自宅や職場の外からでもファイルにアクセスできる利便性です。

しかし、外部アクセスを許可するということは、それだけ外部からの攻撃リスクも高まることを意味します。「便利だから開放する」だけではなく、極力解放しない、また、解放するのであれば、「安全に使うための設定」をしっかり押さえておく必要があります。

ここでは、外部アクセスを安全に利用するための具体的な設定方法をご紹介します。

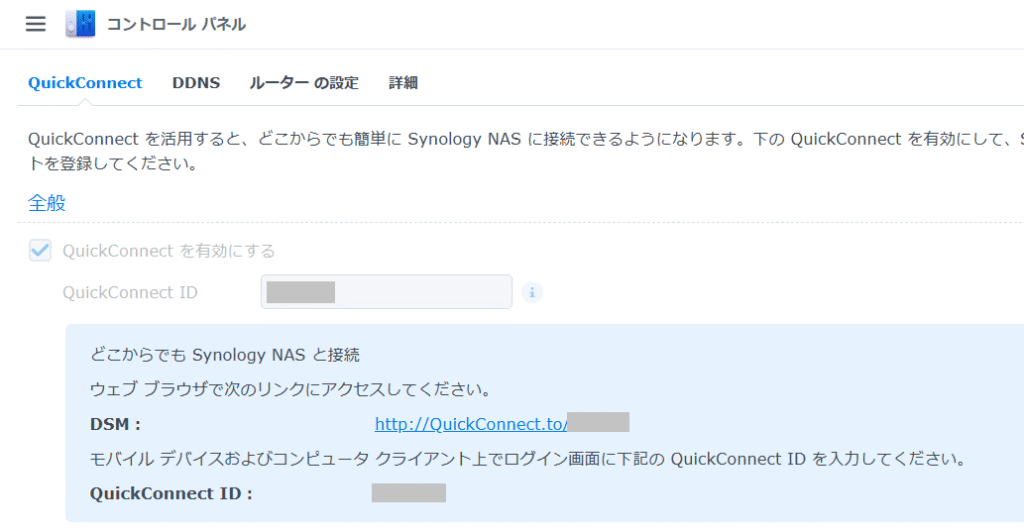

1.QuickConnectとリモートVPNを正しく使い分ける

外部アクセスには、QuickConnectとリモートVPNのどちらを使うかを用途に応じて使い分けることが重要です。

- QuickConnect:QuickConnectサーバー経由でインターネットからSynology NASへアクセスを実現

- リモートVPN:基本的には、別途VPN接続用の機器を使用して外部アクセスを実現

セキュリティの観点からいくと、別途VPN装置を導入し外部接続を担ったほうが良いですが、Synology NASの魅力は「簡単」「便利」です。QuickConnectは観点で優れた機能ですので、使わない手はありません

QuickConnectは簡単にアクセスできる反面、セキュリティ面ではVPNより脆弱になる可能性がある為、QuickConnectを使用する場合は、必ず以下設定を行いましょう。

①「QuickConnect ID」は複雑で推測されにくいものにする

「QuickConnect ID」とは、QuickConnect設定時に設定しる文字列の事です。QuickConnectアクセス時のURL一部で使用されます。名前、電話番号、誕生日、会社名、など、推測しやすい文字の使用は避けます

② パスワードを複雑にし、2要素認証を設定する

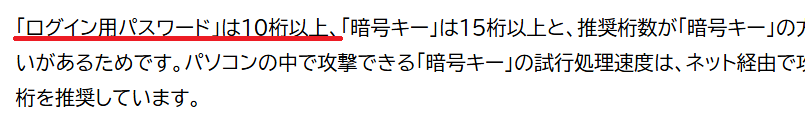

今時当たり前ですが、パスワードは10桁以上で、大文字小文字記号を混ぜたパスワードが推奨されています。以下は、内閣サイバーセキュリティセンター(NISC)が提示している情報になります。

内閣サイバーセキュリティセンター(NISC)コラムアーカイブ

また、権限の強い管理者アカウントは、2要素認証設定を有効にします。設定方法については、以下Synologyナレッジセンターをご確認ください。

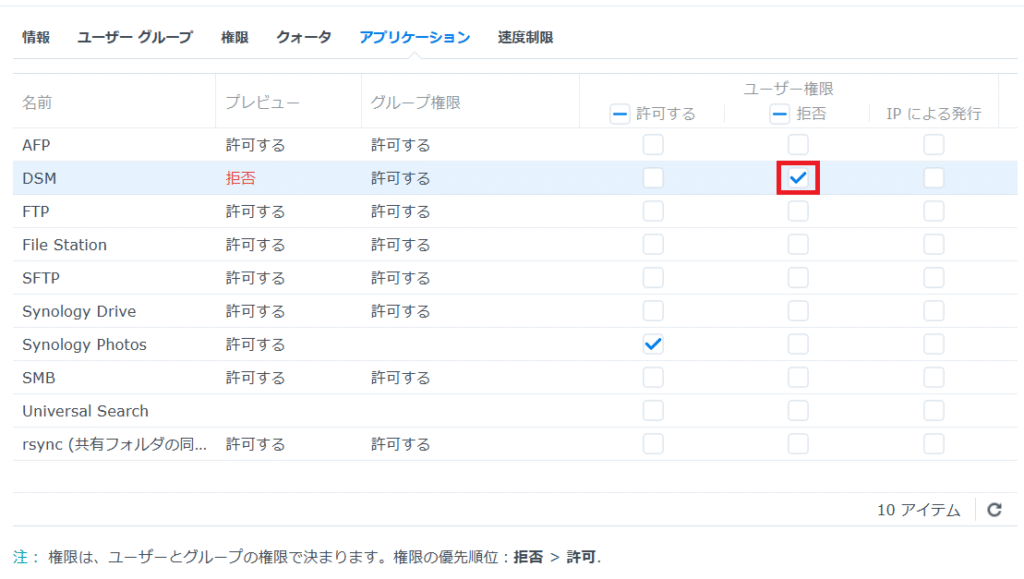

③ 管理者以外は、「DSMサインイン権限」を削除する

管理者とQuickConnectアクセスユーザー以外は、DSMアクセス権限は不要です。ユーザーアカウント作成時、初期でDSMアクセス許可になってますので、「拒否」に設定変更しましょう。

「コントロールパネル」-「ユーザーとグループ」-ユーザー選択し編集、アプリケーションタブ

2.デフォルトのポート番号は変更する

DSMやFTP、SSHなどのサービスに割り当てられているデフォルトポート番号を変更することで、外部からの攻撃を回避しやすくなります。

攻撃者はまず「よく使われているポート番号」に対してスキャンや攻撃を仕掛けるため、これを回避するだけでも効果的です。

DSMでは5000番や5001番が標準で使われますが、これらをカスタムポートに変更することで、自動ツールによるスキャンから逃れやすくなります。DSMの「コントロールパネル」→「ログインポータル」→「DSMタブ」から簡単に設定可能です。

「コントロールパネル」ー「ログインポータル」ー「DSMタブ」

データ保護の基本!バックアップとスナップショットの活用

いかに堅牢なセキュリティ対策を講じても、100%安全という保証はありません。

万が一、NASがランサムウェアに感染したり、誤操作でデータが消失した場合に備える「最後の砦」がバックアップとスナップショットです。ここでは、Synology NASで必ず実施しておくべきデータ保護策について、初心者にもわかりやすく解説します。

1.データを守る基本「3-2-1ルール」を実践する

データ保護の基本原則「3-2-1ルール」に従って、複数のバックアップを用意しましょう。

万が一の障害や攻撃に備えて、バックアップ先を分散させておくことで、復旧の確実性が大きく高まります。3-2-1ルールとは「3つのコピーを持ち、2つは異なるメディアに保存し、1つはオフサイトに保管する」ことを指します

Synology NASではHyper Backupを使えば、外付けHDD、別のNAS、クラウド(Synology C2やGoogle Driveなど)へ柔軟にバックアップできます。

2.スナップショットで「過去の状態」を瞬時に復元

DSMの「スナップショットレプリケーション」機能を活用すれば、ファイルやフォルダをある時点の状態に素早く戻すことが可能です。

スナップショットは数分おきに自動取得も可能で、復元はわずか数クリックで完了。通常のバックアップよりも高速で、バージョン履歴管理にも優れています。特に重要なフォルダ(共有フォルダ)に対しては、定期スナップショットの設定を強く推奨します。

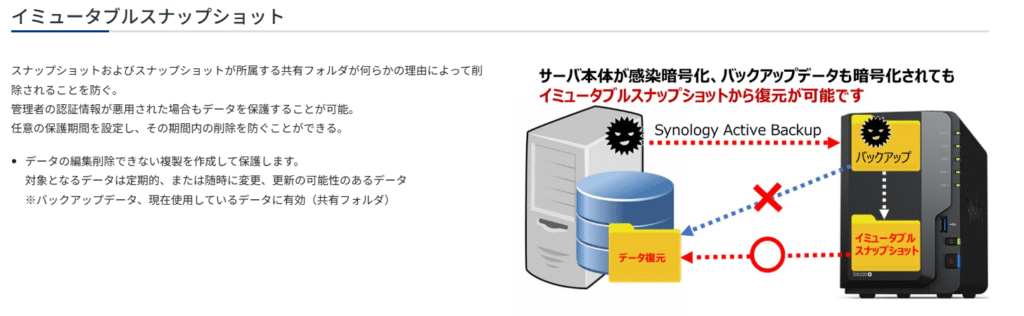

ランサムウェア対策には「イミュータブルスナップショット」

Synology NASには、強力なランサムウェア対策機能があります。それが「イミュータブルスナップショット」です。

この機能は、絶対に消す事が出来ないスナップショット、管理者でも消せません。その為、ランサムウェアに感染しても、このスナップショットからデータを復元する事が可能です。

KSG株式会社 イミュータブルストレージ機能

知らぬ間の侵入を防ぐ!ログ監視と通知設定

どれだけセキュリティ対策を講じていても、「完璧に防げた」と思い込むのは危険です。

実際の攻撃は静かに進行することが多く、気づいたときには手遅れというケースも少なくありません。

そこで重要になるのが「気づく力」。Synology NASには、ログ監視や通知機能が標準装備されており、異常の兆候をいち早く察知するための仕組みを構築できます。

1.ログセンターでアクセス履歴を定期的に確認

DSMに搭載されている「ログセンター」で、NASへのアクセスや操作履歴を定期的にチェックしましょう。

意図しない時間帯のアクセスや、不審なIPアドレスからの操作がログに残っている場合、侵入の兆候である可能性があります。

ログセンターでは、「ログ種別」「ユーザー名」「IPアドレス」などでフィルタリングが可能。定期的に確認する習慣をつけることで、早期に不正行為を発見できます。特に外部公開しているNASでは必須の監視ポイントです。

2.通知設定で異常をリアルタイムに受け取る

通知機能を有効にすることで、セキュリティ関連の異常やシステムイベントをリアルタイムで把握できます。即座に異常を知ることができれば、被害の拡大を未然に防ぐことが可能です。

メール通知機能については、以前記事を書いています。是非ご参照ください!

3.異常があった場合の対応フローを決めておく

異常を検知した際に、即座に行動できるように対応フローを事前に整備しておくべきです。

あらかじめ対応を決めておけば、いざという時に慌てず冷静に対処でき、被害を最小限に抑えられるからです。

例えば「異常アクセス通知が来たら、まずファイアウォールでIPを遮断→ユーザーを一時的に無効化→ログを確認→Synologyサポートに連絡」というような簡易フローを文書化しておくと安心です。家庭用NASでも、こうした備えは効果絶大です。

まとめ

- DSMの自動更新とアプリの定期確認を行い、常に最新状態を保つことで、既知の脆弱性を悪用されるリスクを最小限に抑えられます。

- 不要な外部アクセス設定やポート公開は避け、VPN接続やファイアウォールを活用して安全な通信環境を構築しましょう。

- ログ監視や通知機能を有効にすることで、不正アクセスの兆候を早期に発見し、被害を未然に防ぐ体制を整えられます。

- 多要素認証や強力なパスワード管理により、アカウントの乗っ取りを防ぎ、管理者権限の不正使用リスクを大きく下げられます。

- セキュリティアドバイザーを活用し、NAS全体の安全性を定期的にチェックすることで、対策の抜け漏れを効果的に防げます。

コメント