今から5年くらい前から、「FortiGate 50E」をヤフオクで購入し、自宅のネットワークに接続して使用してました。

なぜ、自宅で企業向けのUTM機器である「FortiGate」をわざわざ使用しているかというと・・

我が家の子供達のパソコンやスマホには、有害コンテンツを禁止するサービスは、現在適用していません。その為、普通にスマホを使っているだけでも、「アダルトコンテンツ」や「フィッシングサイト」などへ誘導されてしまいます。

そこで、会社で使い慣れている「FortiGate」を自宅LANのゲートウェイに設置する事で、FortiGateの持つUTM機能(Webフィルタリング、アプリケーションコントロール等)を使用して、有害コンテンツへのアクセスを制限する事が目的です。

ただ、そのFortiGate50Eも、2年くらい前に、UTMライセンスが切れてしまい、ネットワークから取り外しをしてからは、我が家にはファイアウォール、UTMは無い状態でした。

ささ

ささこのままではセキュリティ的に良くないと思いから、再度、UTM機器のFortiGateを購入して、我が家のネットワークセキュリティ向上を計画!

当然ながら、新品機器は高額な為、手が出ず、ヤフオクで、中古のFortiGateを購入を検討しました。

購入の狙いは「中古FortiGate 60F」

Fortinet FortiGate60F Serise Dataseet

FortiGateを買う事は決めましたが、どの機種にするか?は、まだ決めていません。

そこで、機種選定は、前回「FortiGate 50Eを買って失敗」と感じた点も考慮し、以下内容から機種選定を行いました。

◆FortiGate 50Eで失敗と思ったところ◆

- 対応OSが多い事(50Eは7.Xに対応しなかった)

- deep-inspectionを動かしても、遅くならない事

- コンパクトでコスパが良い事

- 市場に多く出ているモデルである事

購入対象として選んだのは、「FortiGate 60F」 以上 「FortiGate 100F」 以下

さらに、ヤフオクで落札する基準は、捻出可能金額も考慮して、以下が条件としました。

- ライセンス残期間は1年以上

- 4万円以下

「中古FortiGate 60F」をヤフオクで購入!価格は?

購入対象機器と条件が決まったので、しばらくヤフオクで、出品される中古FortiGateをウォッチを行いました。

そんな中、購入したのがこちらの「FortiGate」です。

機種は「FortiGate 60F」です。ライセンスも2025年9月まであります。

まだ、FortiGate Gモデルが出ていない中なので、現行機種を、比較的安く買えたのではと思ってます。

まずは、最新OSまでバージョンアップして、自宅にネットワークに繋いでみました。

購入したFortiGate は、ルーターモードで使用したいのですが、自宅は残念ながら「NURO光」

NURO光レンタルルーターがゲートウェイにあり、外す事が出来ない為、FortiGateをルーターモードで導入する事が出来ません

その為、FortiGateのL1機能「Virtual Wire Pair」で接続する事にしました。

自宅ネットワーク環境に合わせて「FortiGate 60F」を設定

① 「Virtual Wire Pair」とは

Paloaltoでは、良く構成している「Virtual Wire」ですが、L1(ワイヤー)として動作するので、既存環境への影響が低く良い機能です。

同等の機能が、FortiGateでも実装出来るようになりました(確か、OS5.6以降)

FortiGateでの、機能の名前は「Virtual Wire Pair」です。

今までは、既存環境に影響なく、FortiGateを導入する場合に使用されていたのは「Transparent」モードでした。

モードを「NAT」から切り替える事で、L2で動作することが可能です。

「Virtual Wire Pair」は、「Transparent」のモード設定とは違い、インターフェース設定です。

ですので、port1とPort2で「Virtual Wire Pair」、Port3とwan1で「NAT/Router」なんて構成も可能です。

ただし、注意する点は

1ポート対1ポートの構成に限られます

また、スイッチポート構成は出来ません

それでは、早速、設定していきたいと思います。。

② FortiGate 60Fに「Virtual Wire Pair」設定する

初期状態を想定して、設定してみます。

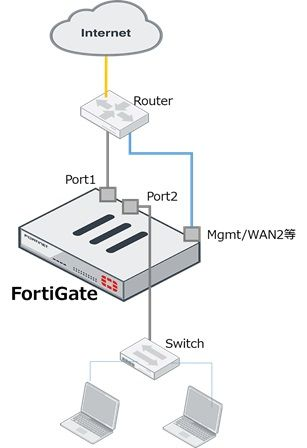

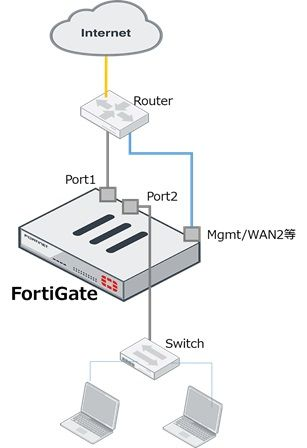

構成イメージは、以下になります。

構成で、1点注意があります。

「VWP(Virtual Wire Pairの略)」は、L1構成なので、IPアドレスは必要ありませんし、設定も出来ません。

これはこれで良いのですが。

FortiGateでは、ライセンスのアクティベーションや、UTM機能を使用する為(FortiGuardアクセス)など、インターネットへのアクセスが必須です!

ですので、VWPポートとは別に、インターネットアクセス用のポート(ManagemetやWAN2など)にIPアドレスを設定し、インターネットへアクセス出来るようにする必要があります

また、「VWP」設定を行う前提条件として、

「VWP」設定を行うインターフェースは、ポリシーやルート設定などに参照されてないこと。DHCPサーバー設定されていないこと。

もし参照・設定されていたら、解除しましょう。

「internal」インターフェースポートを使用して、「VWP」を設定したいので・・

「internal」に紐づいている、DHCPサーバー設定、ポリシー設定を削除します。

1. DHCPサーバーの削除

以下コマンドを入力します。

config system dhcp serverdelete 1end2. ポリシーの削除

以下コマンドを入力します。

config firewall policydelete 1end続いて、「internal」スイッチポートを解除します。

3. スイッチインターフェースの削除

以下コマンドを入力します

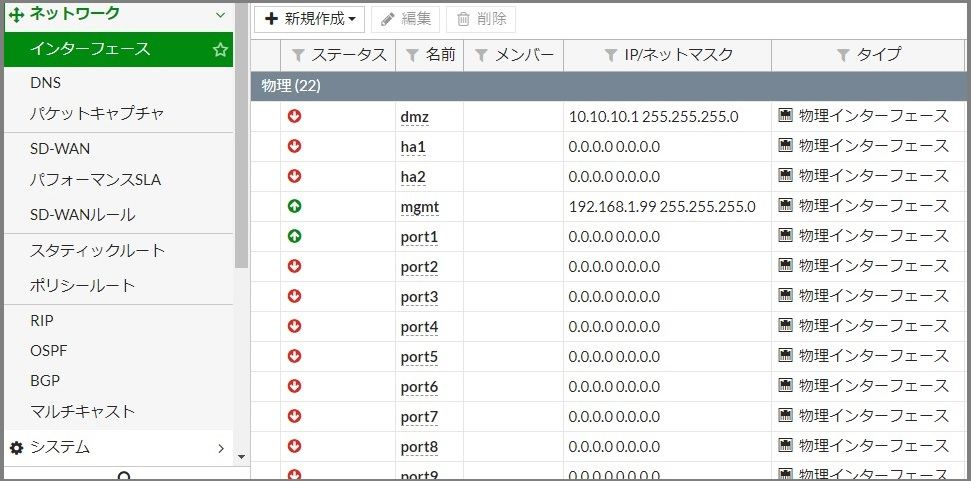

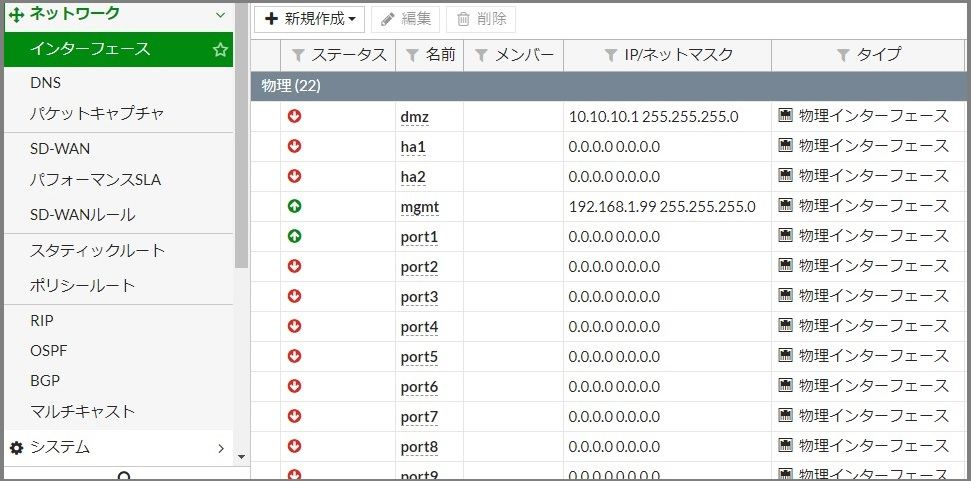

config system virtual-switchdelete internalendスイッチポートが解除されました。

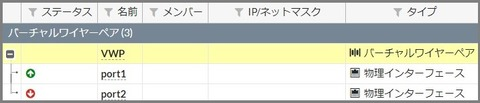

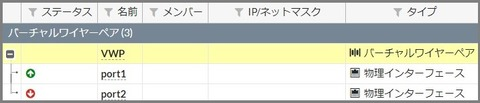

参考:FortiGate管理画面「インターフェース」(キャプチャ忘れの為、以降画面ショットは100Dのものです)

4. VWPポートを作成

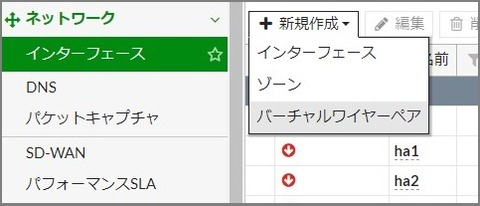

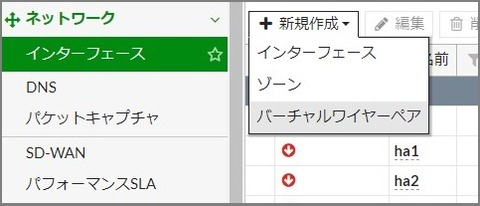

「ネットワーク」-「インターフェース」-「新規作成」をクリックし、「バーチャルワイヤーペア」を選択します。

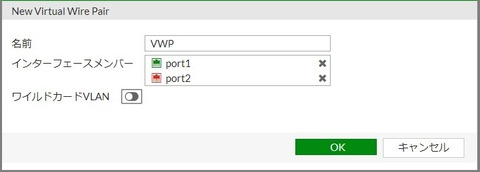

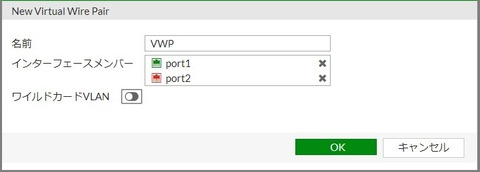

バーチャルワイヤ作成画面が開きますので、以下情報を入力・選択し「OK」をクリック

・名前 :任意(例 VWP01)

・インターフェースメンバー:任意(例 internal1,internal2)

バーチャルワイヤペアインタフェースが作成されました。

5. Virtual Wire Pairポリシーの作成

初期状態は何もポリシーがないので、何も通信が出来ません(暗黙のDenyが有効)

許可ポリシーを設定します。

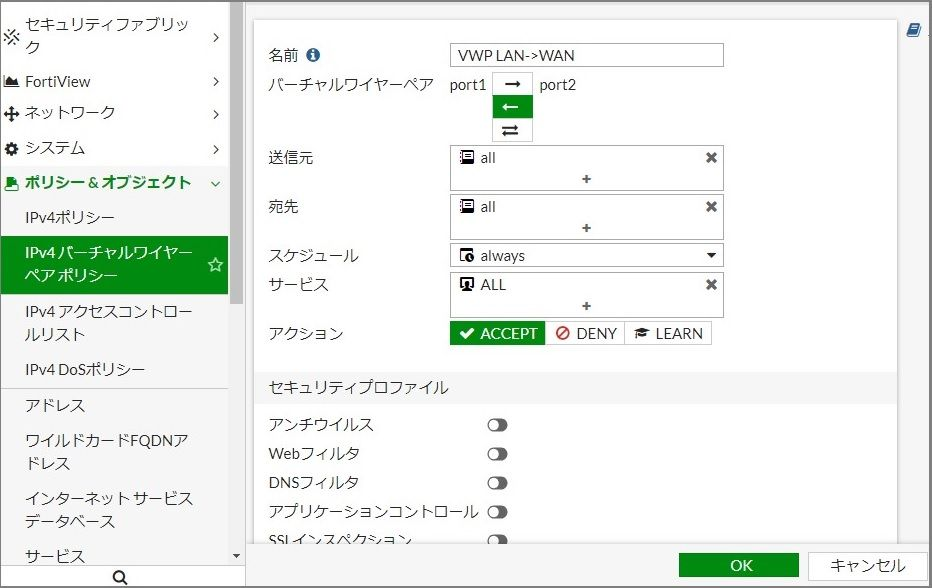

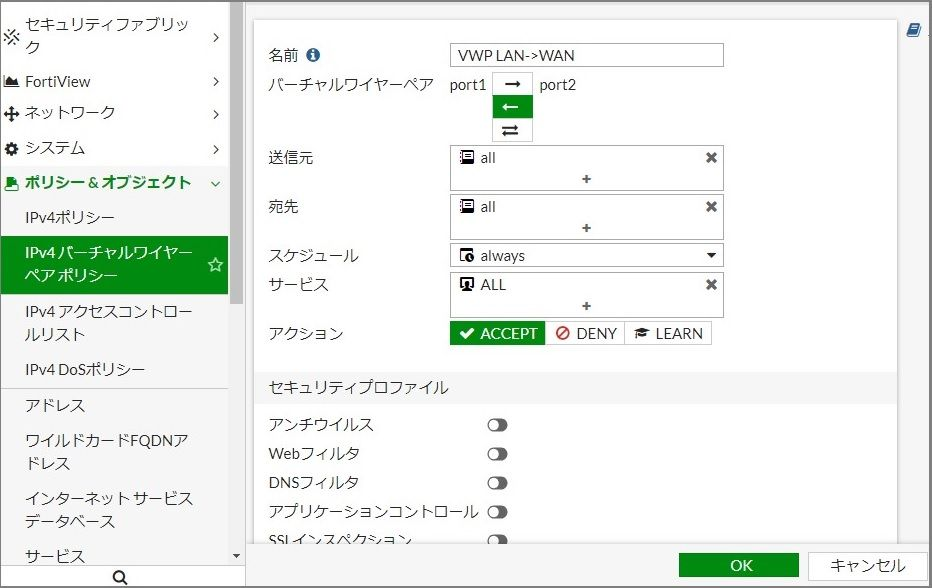

「ポリシー&オブジェクト」-「IPv4バーチャルワイヤーペアポリシー」を開き、新規ポリシーを作成します

※もし表示していない場合は、一度管理画面をログオフし再度ログオンしてください。

今回は、LAN->WAN全て許可、WAN->LANはDHCP通信のみ許可設定を行います

・「ポリシー&オブジェクト」-「IPv4バーチャルワイヤーペアポリシー」-「新規作成」を選択し、以下情報を入力し、OKをクリック

【設定値】

名前 :任意(例 VWP LAN->WAN)

バーチャルワイヤーペア:LAN(internal2)->WAN(internal1)

送信元:all

宛先:all

スケジュール:always

サービス:all

アクション:ACCEPT

同じやり方で、逆方向にDHCPサービスを許可するポリシーを作成します。

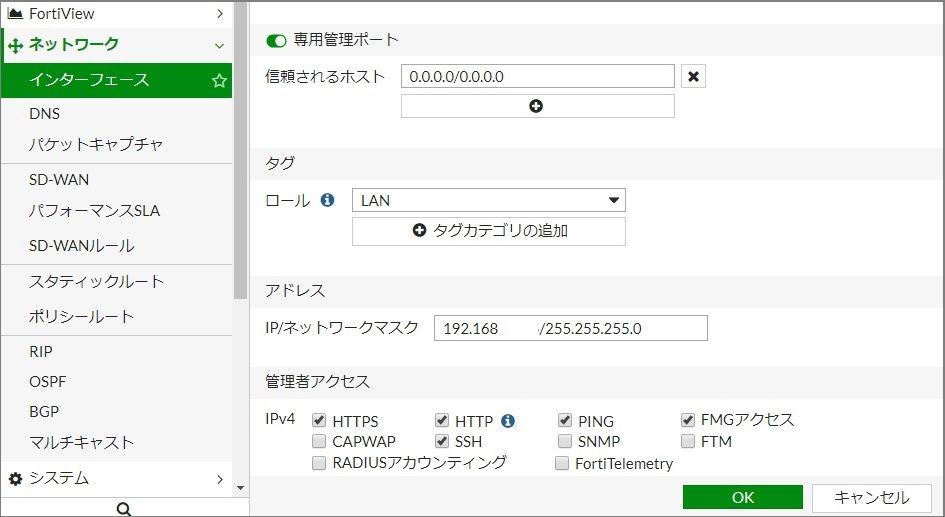

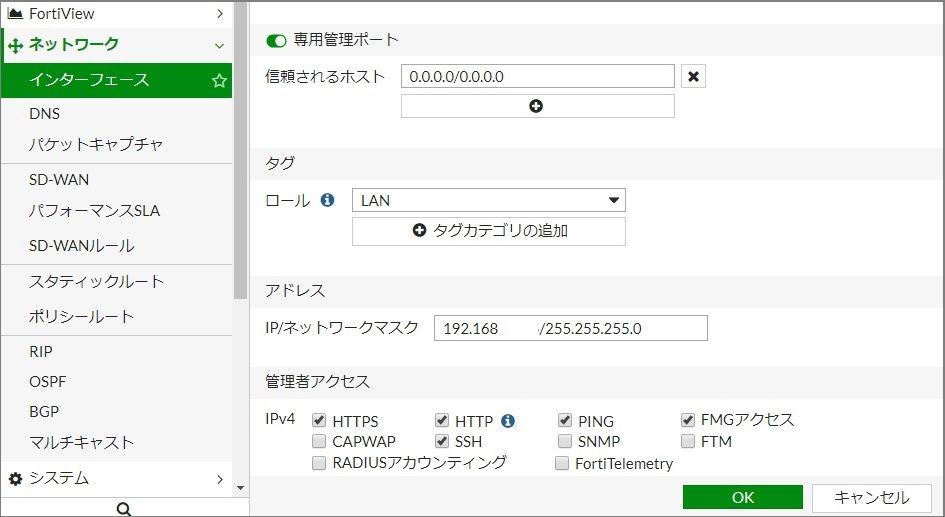

6. 管理用ポートの作成

FortiGateはインターネットにアクセスし、アクティベーションが必要です。インターネットへアクセスするポートにIPアドレスを設定し、デフォルトGWを設定します。

今回は「internal7」へIPアドレスと管理アクセス(HTTPS,PING)を設定を行います

(キャプチャ忘れの為、値及び画面ショットは100Dのものです)

【設定値】

インターフェース名:internal7

エイリアス:LAN

ロール:LAN

アドレス(マニュアル):192.168.X.1/24

管理アクセス:HTTPS,PINGチェック

7. デフォルトGWへのルーティング設定

「ネットワーク」->「スタティックルート」->「新規作成」をクリック、デフォルトGWルートを設定します。

【設定値】

宛先:0.0.0.0/0.0.0.0

インターフェース:internal7

ゲートウェイアドレス:192.168.X.254

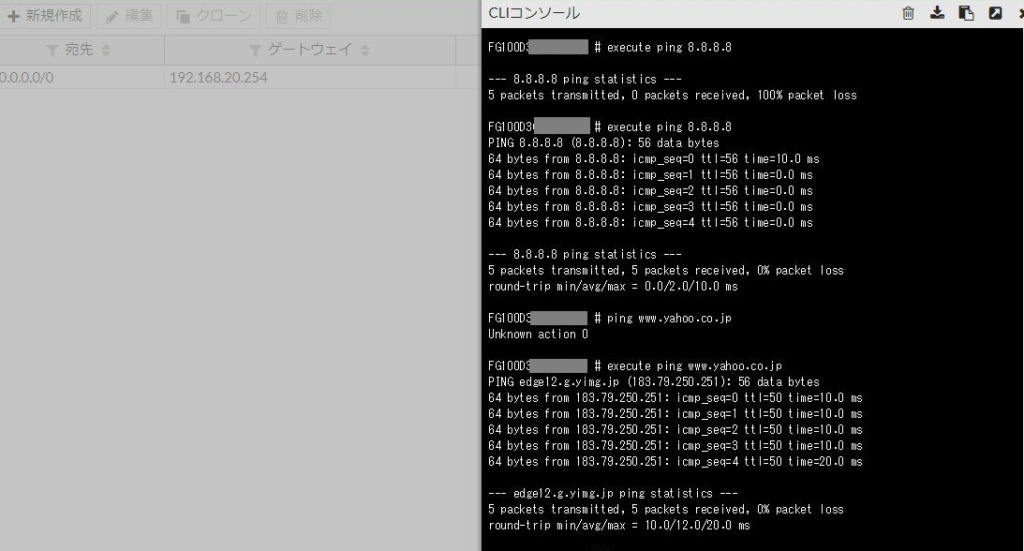

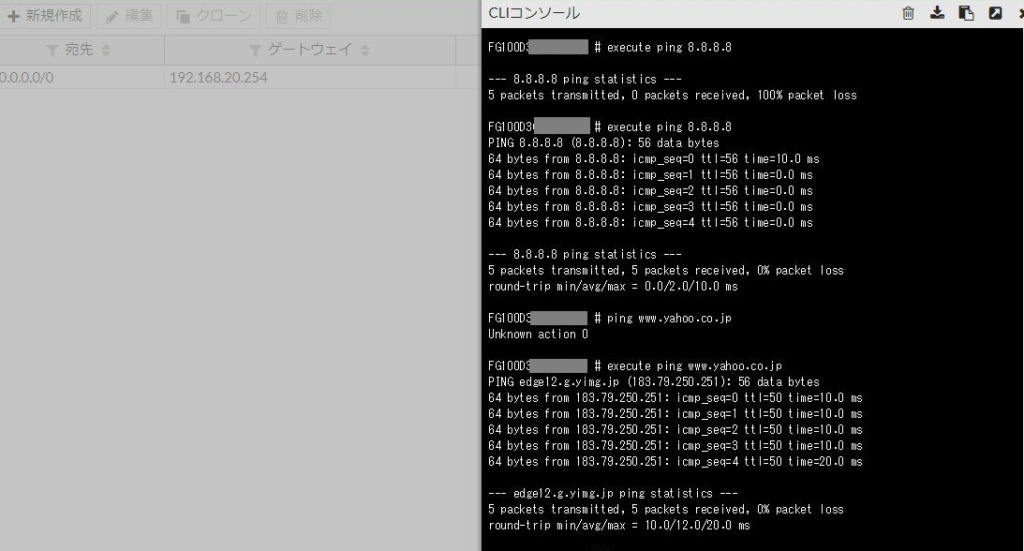

8. 動作確認

FortiGateからインターネットにアクセスできることを確認します。

詳細な設定は省略しましたが、以上で設定出来ました。

最後に、LAN上のPCから、インターネット接続確認を行い完了です。

以上で、自宅ネットワークに、「FortiGate 60F」をVWPで設置が完了しました!

最後に

せっかく、UTMライセンス付きの「FortiGate 60F」を購入しましたので、これから、この「FortiGate 60F」を使用して、色々試しながらブログでご紹介してきたいと思います。

FortiGate 60Fの初期設定手順を記事にしております。是非、ご覧ください!

コメント