企業で使用されるVPNといえば、「IPsec VPN」です。

IPsecはRFCで標準化されているプロトコルなので、実装されている機器同士であれば、VPN接続出来るように思うのですが、実装のされ方が、メーカー・機器によって異なる為、実際はすんなりとは接続出来ません。

「接続出来ない」という表現は間違って、正確には、設定項目が機種によって、バラバラなので、「設定を合わせる事が出来ない」というのが、正しい表現になります。

ささ

ささ実際に異なるメーカー機器間で、IPsec VPN接続しようとして、「設定が合わずに接続できない」「どこを合わせれば良いのか分からない」と悩んだ方も多いと思います。

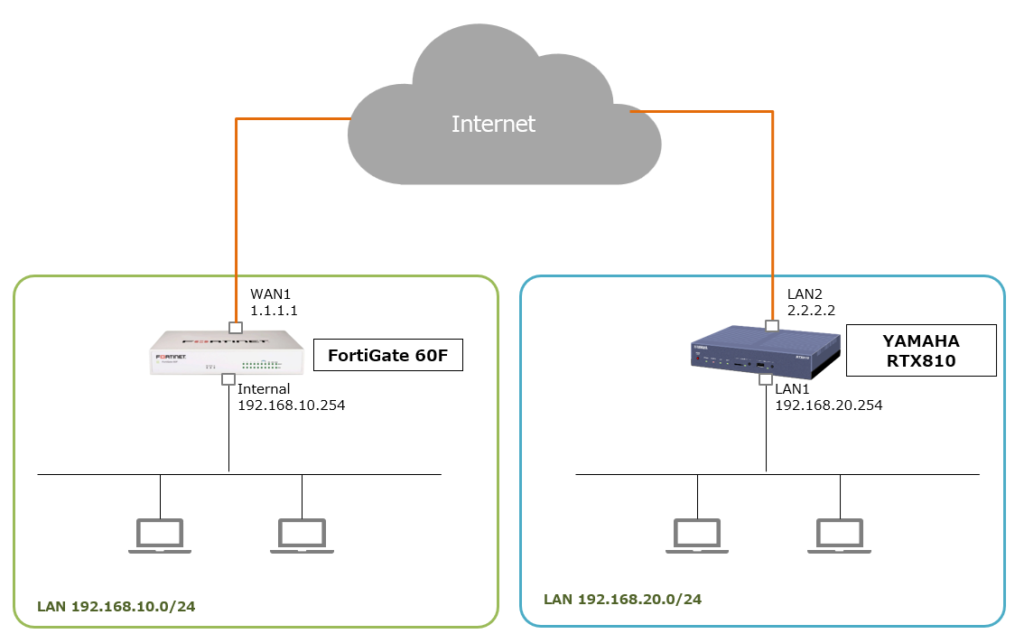

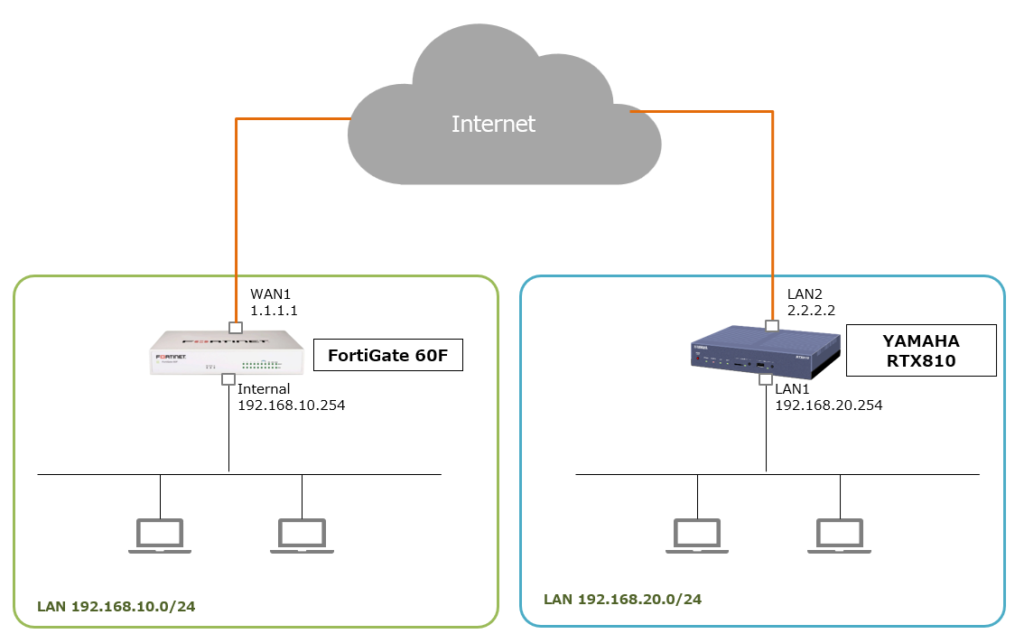

今回、企業ネットワークで広く使われいてるネットワーク機器である、「FortiGate」と「YAMAHA RTX」を使用して、異機種間でIPsec VPN接続していきたいと思います。

本記事では、実際にFortiGateとYAMAHA RTX間でIPsec VPNを構築を行い、設定例と注意点を解説します。これから異機種間VPNを構築する方や、接続トラブルで悩んでいる方の参考になれば幸いです。

「FortiGate」と「YAMAHA RTX」の対応するVPN方式

FortiGateの対応するVPN方式

FortiGateは、Fortinet社製のUTM機器で、セキュリティ機能とVPN機能を兼ね備えています。

FortiGateで利用出来るVPN接続方式には、”IPsec VPN" "SSL-VPN" "L2TP over IPsec" "PPTP"と、UTMという商品カテゴリでありながら、多数のVPN方式に対応しています。但し、サイト間で使用するVPNといえば、安定性と安全性から「IPsec VPN」を利用する事が一般的です。

SSL-VPNは、セキュリティの懸念から、FortiOS v7.6以降、多くの機種で使用出来なくなる接続方式です。こちらに関して、記事を記載していますので、ご覧いただけると幸いです。

また、話は少し逸れますが、リモート接続でも「IPsec VPN」が利用されますが、”接続出来ない”という声をよく聞きます。実情や対処方法を複数記事にしてますので、是非ご覧いただけると幸いです。

YAMAHA RTXの対応するVPN方式

一方、YAMAHA RTXシリーズは、高い安定性と柔軟な設定が特徴のルーターです。

日本製で、情報が豊富というところも、YAMAHAの安心感に一役かっています。

YAMAHA RTXで利用出来るVPN接続方式は、"IPsec VPN" "L2TP over IPsec" "L2TPv3 over IPsec" "PPTP" "IPIP"と、こちらも多数の方式に対応しています。ただし、こちらも、安定性・安全性から、拠点間VPNで最も利用されるのは「IPsec VPN」です。

異機種間IPsec VPNでは、ベンダー独自仕様の違いを意識しながら、IKEやIPsecの共通項目を正確に合わせることが重要になります。

こちらも、少し話が逸れますが、YAMAHA RTXで、IPoE回線に接続した際の設定方法を記事にしておりますので、もし、ご覧いただけると幸いです。

「FortiGate」「YAMAHA RTX」IPsec VPN構築

それでは、FortiGateとYAMAHA RTX(異機種間)で、IPsecVPN接続を行っていきたいと思います。

その前に、簡単ですが、「IPsecVPN接続検証構成」と「異機種間VPN接続のポイント」を紹介させていただき、その後、FortiGate、YAMAHA RTX、それぞれの設定をご説明して参ります。

1. 検証構成

今回、検証で構築した構成を以下に記載します。かなりシンプルなVPN構成になります。

2. 異機種間IPsec VPN接続のポイント

ポイントは、当たり前ですが、”お互いの機器のトンネル設定項目の値を合わせる事”です。

以下に合わせるべき、トンネル設定項目を記載します(用語はYAMAHAより引用)

- 認証アルゴリズム

- 暗号化アルゴリズム

- ハッシュアルゴリズム

- PFSのON/OFF

- DH(Diffie-Hellman)グループ

- ISAKMP SAの寿命(Phase 1)

- IPsec SAの寿命(Phase 2)

- 交換モード(exchange mode)

- Keepalive機能

- IDの設定

その他(フィルター設定、NAT設定等)は、同機種間と同じですので、上記項目を、各機種の設定項目名に翻訳して、きっちり合わせられれば、IPsec VPNは問題なく接続する事が可能なはずです。

3. YAMAHA RTX側のIPsec VPN設定

今回、接続に使用するYAMAHAルーターは、少し古い機種になります「YAMAHA RTX810」です。

先程、ポイントとしてご紹介したトンネル設定項目を、YAMAHAルーターのコマンドに合わせて決めます。

| 設定項目 | 設定値 |

|---|---|

| 認証アルゴリズム | pre-shared-key text P@ssw0rd |

| 暗号化アルゴリズム | aes-cbc |

| ハッシュアルゴリズム | sha256-hmac |

| PFSのON/OFF | pfs on |

| DH(Diffie-Hellman)グループ | modp1024(DHグループ2) |

| ISAKMP SAの寿命(Phase 1) | 28800秒 |

| IPsec SAの寿命(Phase 2) | 28800秒 |

| 交換モード(exchange mode) | - |

| Keepalive機能 | DPD 3 20 |

| IDの設定 | ・local address 192.168.20.254 ・remote address 1.1.1.1 ・local id 192.168.20.0/24 ・remote id 192.168.10.0/24 ・local name rtx810 |

YAMAHA RTXでは、コマンドベースでIKEおよびIPsecの設定を行います。設定値は、FortiGateの初期値を見ながら決めました。

上記設定値を入れた、トンネル設定箇所は以下のようになります。

tunnel select 1

description tunnel fortigate

ipsec tunnel 101

ipsec sa policy 101 1 esp aes-cbc sha256-hmac

ipsec ike always-on 1 on

ipsec ike encryption 1 aes-cbc

ipsec ike esp-encapsulation 1 on

ipsec ike group 1 modp1024

ipsec ike hash 1 sha256

ipsec ike keepalive log 1 on

ipsec ike keepalive use 1 on dpd 3 20

ipsec ike local address 1 192.168.20.254

ipsec ike local id 1 192.168.20.0/24

ipsec ike local name 1 rtx810 key-id

ipsec ike pfs 1 on

ipsec ike pre-shared-key 1 text P@ssw0rd

ipsec ike remote address 1 1.1.1.1

ipsec ike remote id 1 192.168.10.0/24

ipsec auto refresh 1 on

ip tunnel tcp mss limit auto

tunnel enable 1その他、ルーティング設定、フィルター設定※、NAT設定が必須になります。

※別途、インターフェイスのINフィルターに適用が必要です

ip route 192.168.10.0/24 gateway tunnel 1

ip filter 1000 pass * * udp * 500

ip filter 1001 pass * * esp * *

nat descriptor masquerade static 1 1 192.168.20.254 udp 500

nat descriptor masquerade static 1 2 192.168.20.254 espIPSec VPNに必要な、入力コマンドは以上になります。

続いては、FortiGateの設定を行います。

4. FortiGate側のIPsec VPN設定

今回接続に使用するのは、「FortiGate 60F」です。

FortiGateでは、GUIベースでIKEおよびIPsecの設定を行います。YAMAHA RTX側とトンネル設定値を一致させることが重要です。

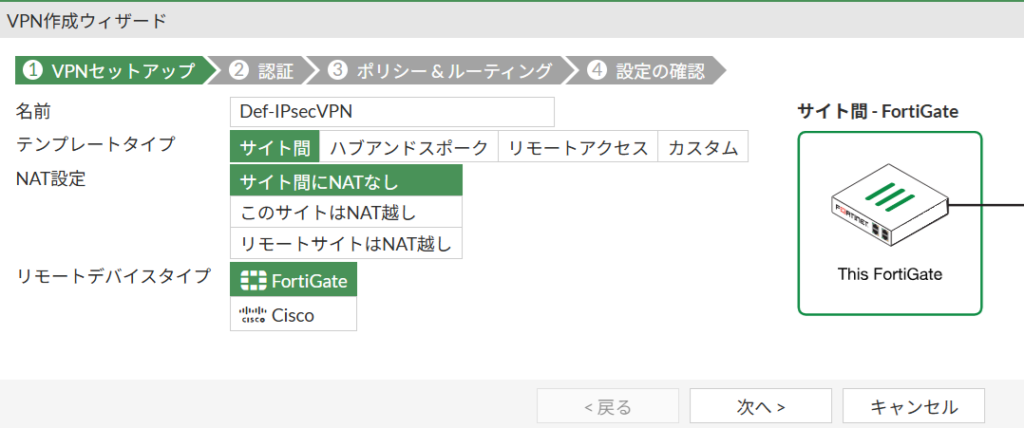

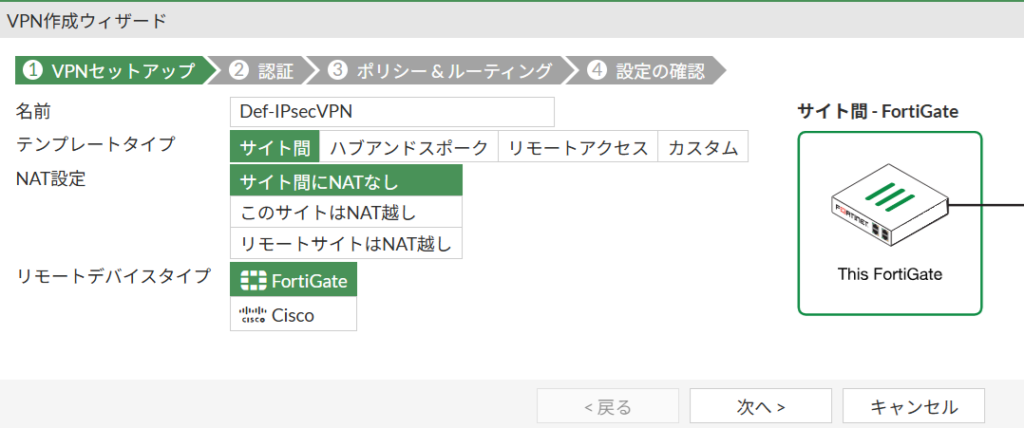

まずは、VPNウィザードを使用して、自動でIPsecトンネルおよび、ポリシー、ルーティングまで作成してしまい、その後、IPsecトンネルの設定値を合わせていく作業を実施します。VPNウィザードを使用する事で、かなり工数の削減が可能です。

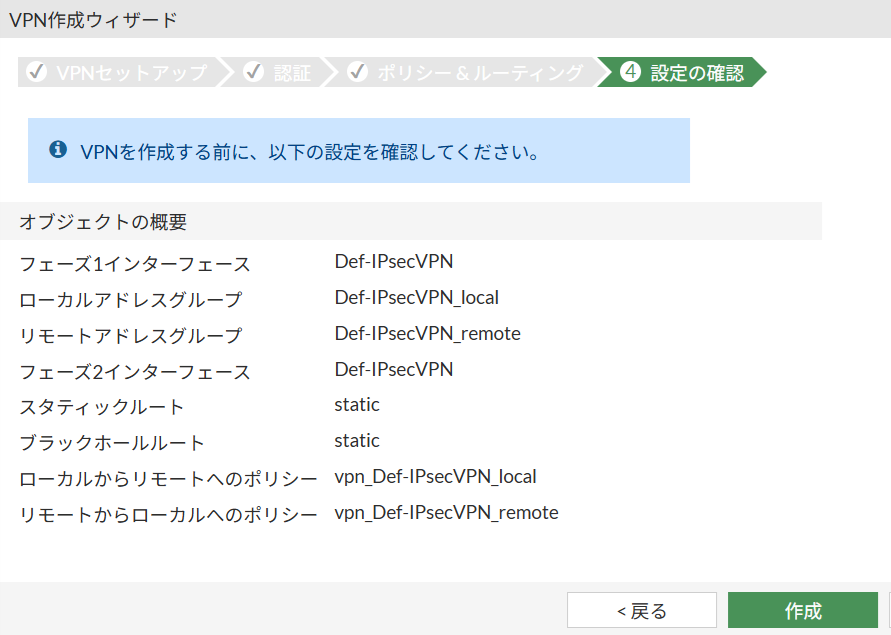

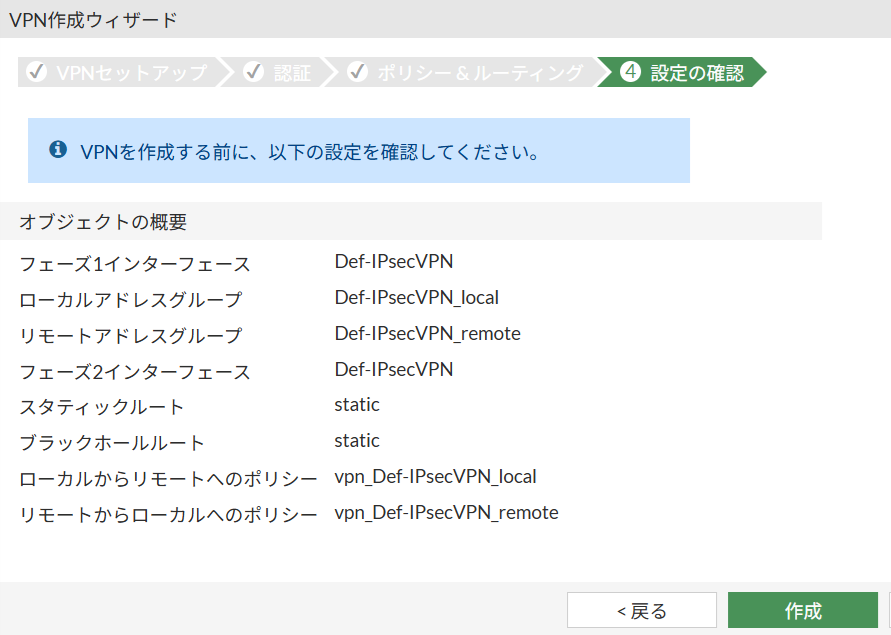

VPNウィザード実施

① テンプレート:サイト間、NAT設定:サイト間はなし、FortiGateで進めます

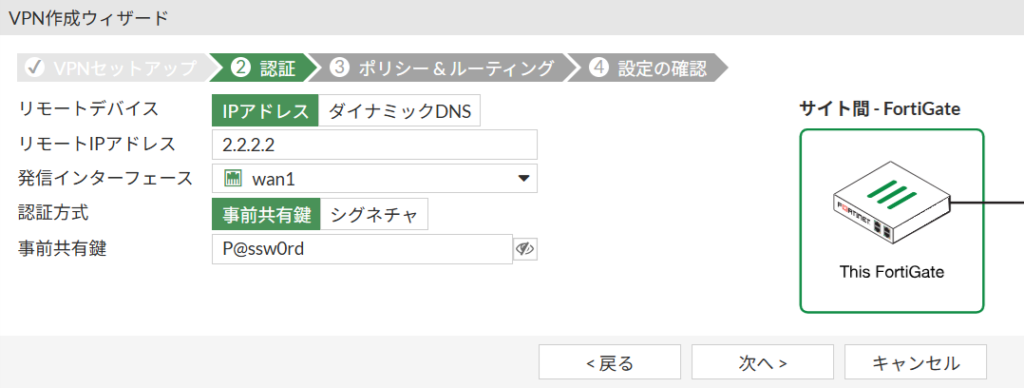

② 先程決めた、VPN設定項目を埋めていきます

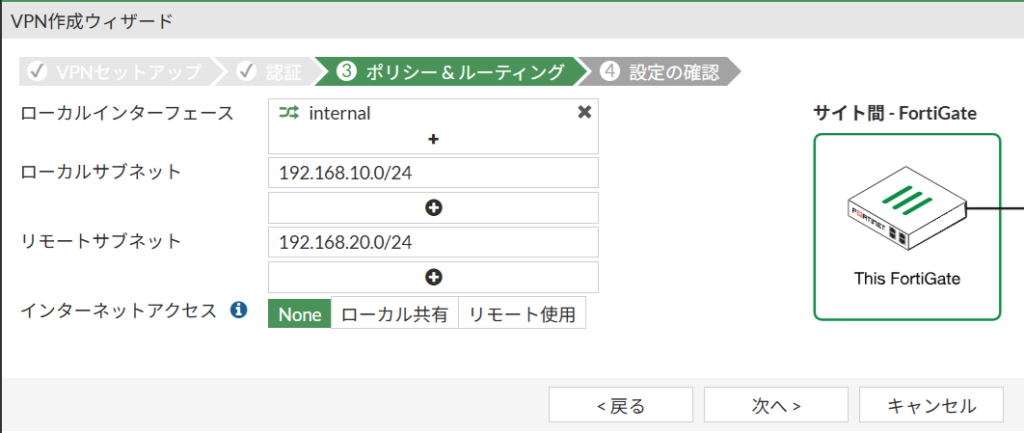

③ ローカルインターフェースは:internal、ローカルサブネット、リモートサブネットはYAMAHAではIDの値を入力

④ 設定の確認を行い、VPNを作成します

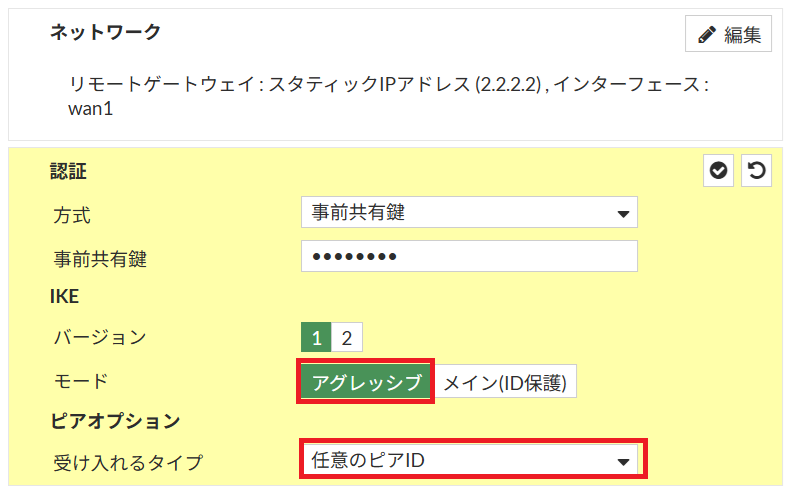

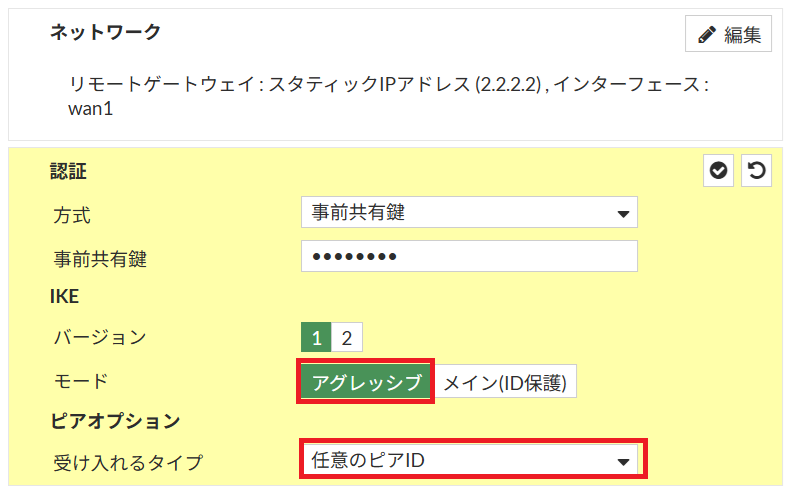

VPN設定変更

VPNウィザードで作成すると、一部VPN設定値が自動で入力されてしまう為、VPNトンネル作成後に、個別に設定値を変更していく必要があります。

① ウィザードで作成したVPN設定を変更する為、「カスタムトンネルへコンバート」します

② 認証項目、IKEモード:「アグレッシブ」、ピアオプション:「任意のピアID」に変更

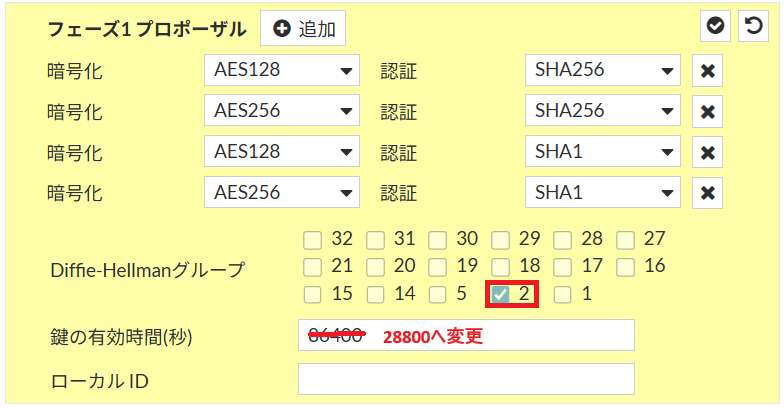

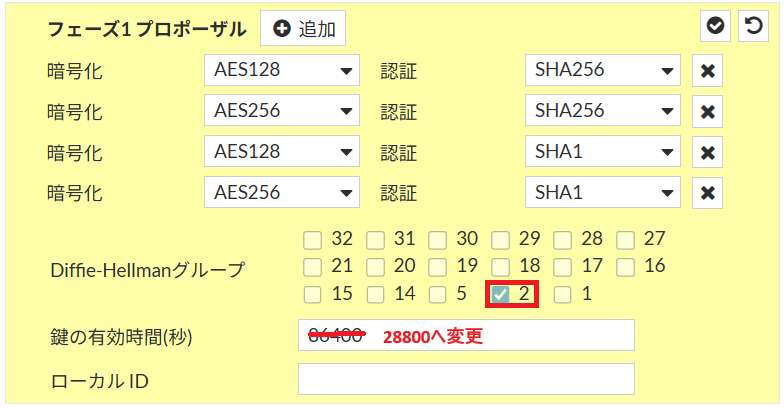

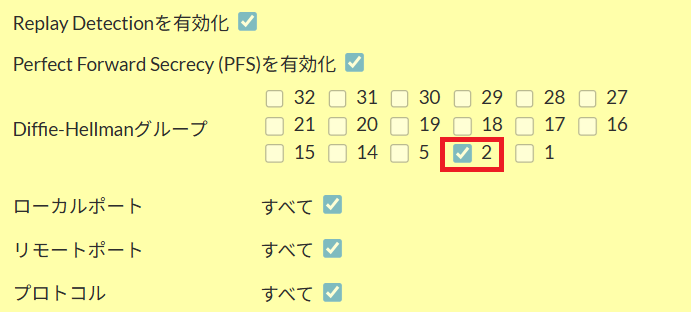

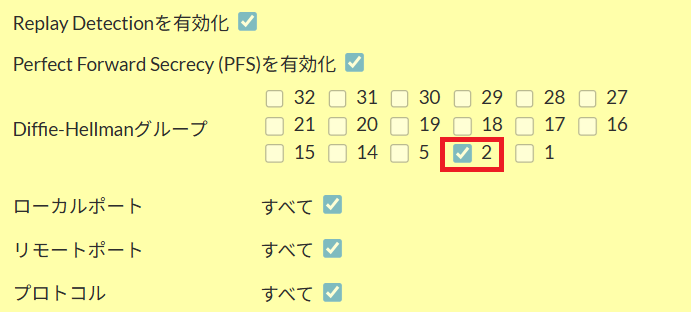

③ フェーズ1項目、DHグループ:「2」、鍵の有効時間:「28800」に変更

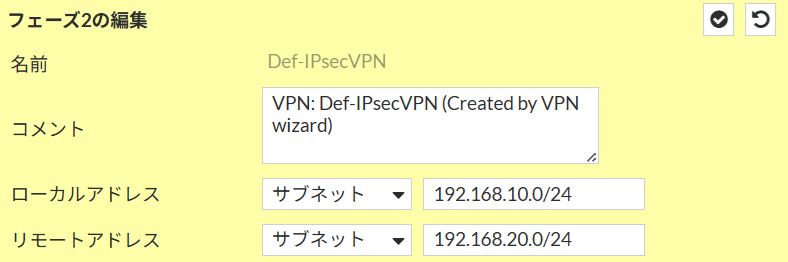

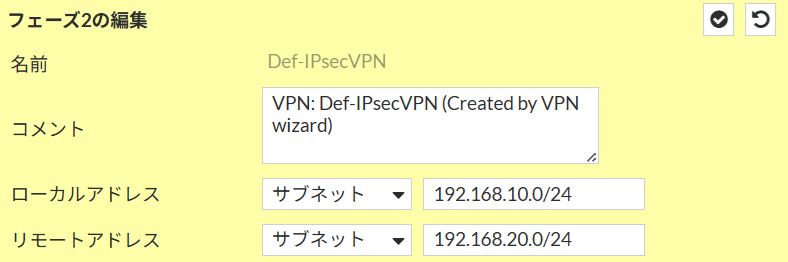

④ フェーズ2項目、アドレスグループになっていたローカルアドレスとリモートアドレスを念の為、以下のように変更

⑤ フェーズ2のDHグループも「2」に変更

以上で変更は完了です。

VPNウィザードを使用して、VPNトンネルを作成しているので、ポリシーやスタティックルートは自動で追加されていますので、特に触る必要はありません。

VPN接続確認とトラブルシューティング

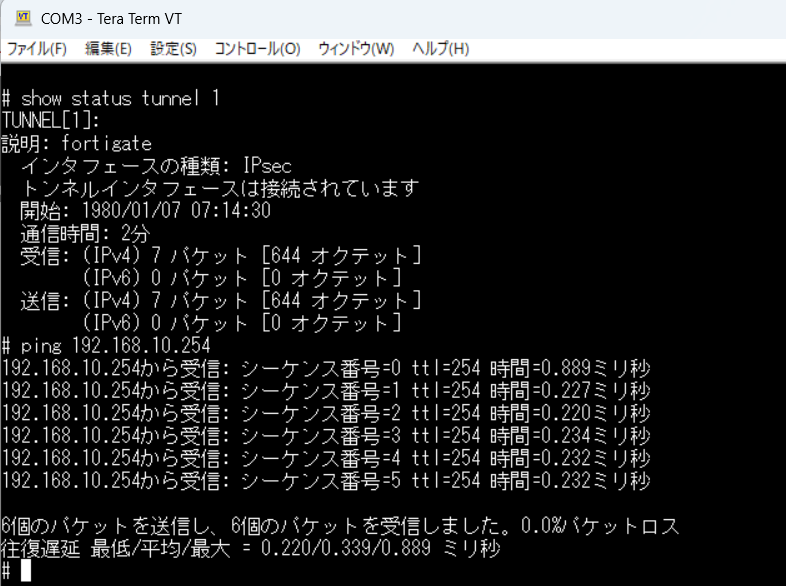

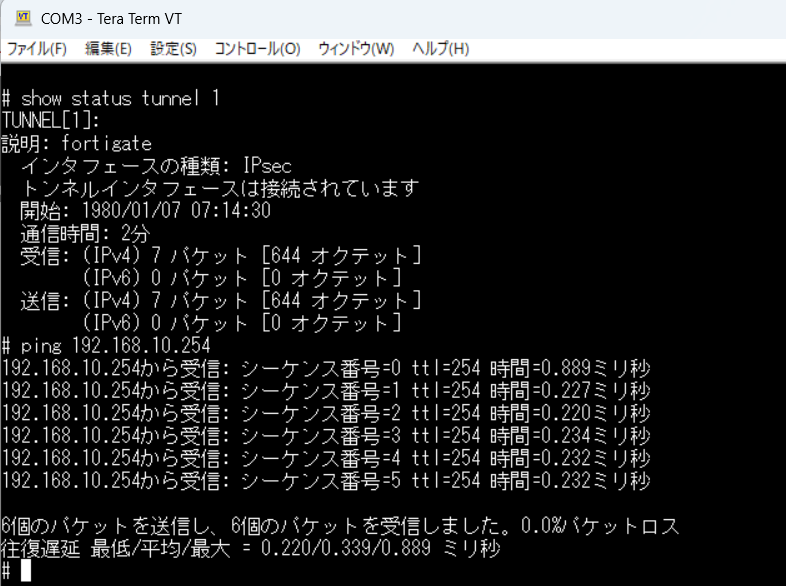

YAMAHAルーターでVPN接続を確認

トンネルステータスを確認すると、トンネルアップしています。また、FortiGateのLAN側IPアドレスまで、問題なくPingも飛びます。

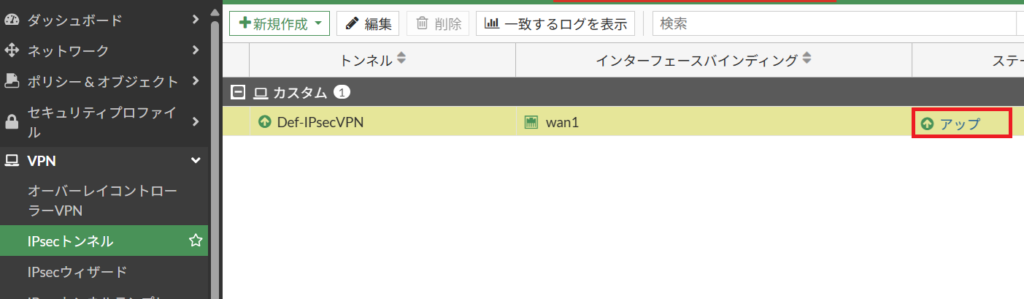

FortiGateでVPN接続を確認

FortiGateの、VPNトンネルステータスを確認しますが、もちろん、こちらも「アップ」しています。

これで、FortiGateとYAMAHAルーター間のIPsec VPNの接続が確認とれました。

<参考>トラブルシューティング

トラブル事例を1つご紹介したいと思います。

上記設定を行ったのですが、VPNトンネルがいつまで経っても「アップしない」というケースがありました。ログを確認しても、特にエラーは出ておらず、原因がなかなか掴めませんでした。

その後、一つ一つ設定を確認していき、原因が分かりました・・

理由:YAMAHAルーターで ”ipsec auto refresh on" を入れ忘れた為!

トンネル設定に、"ipsec auto refresh 1 on" が入っていても、全体設定で、"ipsec auto refresh on" が入っていないと、トンネル設定内の "ipsec auto refresh 1 on" はOFFのままです。

OFFのままだと、IKEの鍵交換が行われませんので、いつまでたっても、IPsec VPNトンネルは接続されません。

必ず、"ipsec auto refresh on" を入れるようにしてください。

まとめ

FortiGateとYAMAHA RTXの異機種間IPsec VPNは、設定ポイントを押さえれば安定した拠点間接続が可能です。本記事の設定例と注意点を参考に、トラブルの少ないVPN構築を目指してみてください。

コメント