FortiGate 60Fは、見た目は小型アプライアンスモデルですが、インターフェース構成をみると、エンタープライズ環境でも十分使用出来るハードウェア構成を持っています。

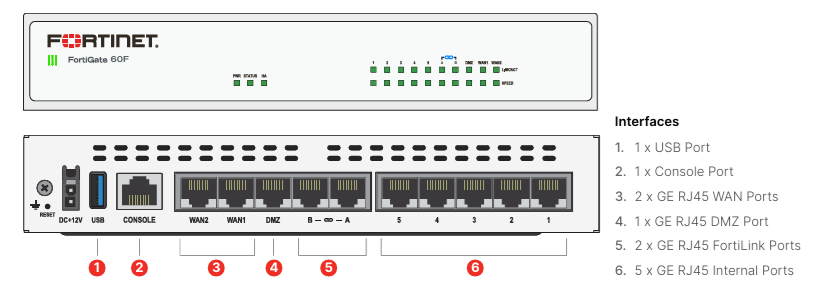

以下のデータシート上機器イラストを見ると、WANポートが2つ(WAN1, WAN2)、DMZポートが1つ、LANスイッチポートが5つあります。

FortiGate 60F datasheet

今回、このFortiGate 60Fが持つ、インターフェース構成を利用して、WAN2回線収容したネットワーク構成を組んでみたいと思います。

構成概要

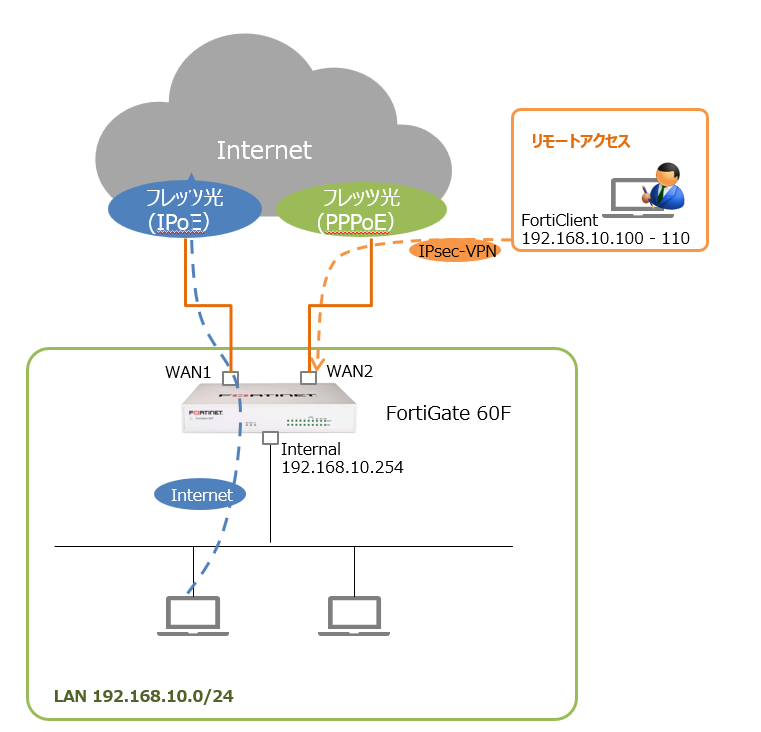

構成については、簡単ですが、構成図を書いてみましたので、以下をご参照ください。

- 機器:FortiGate 60F

- WAN回線:2回線(WAN1 / WAN2)

- LANセグメント:Internal配下

- VPN方式:IPsec VPN(リモートアクセス)

当初、WAN回線を2本収容したFortiGate 60F環境で、静的ルート設定では思うように制御できず、最終的にポリシールート(Policy Route)機能を使って構成を実現しました。

※ ファームウェアバージョンや回線種別によって挙動が異なる場合があるため、同様の構成を行う場合は、事前に環境確認をおすすめします。

この記事では、

- ポリシールートを使った具体的な設定の考え方

- 実際にハマったポイントや注意点

を、実体験ベースで分かりやすく解説します。

同じような構成で悩んでいる方の参考になれば幸いです。

FortiGate 60FでWAN回線を使い分けた理由

2つのWANインターフェース役割

今回の構成では、FortiGate 60FのWAN1とWAN2にそれぞれ異なる回線を収容しています。

業務要件としては、「VPN通信と通常のインターネット通信を論理的に分離したい」という目的があります。

静的ルートのみで制御しようとすると、デフォルトルートや優先度の関係で通信経路が不安定になる事が想定される為、ポリシールートの利用を検討することになりました。

2WAY WAN接続設定

それでは、実際にWAN2回線接続設定を行いました。

① WAN1(インターネットアクセス用):フレッツ光(IPoE)回線

FortiGateのIPoE回線への接続設定は、Fortinet社よりドキュメントが提供されています。

今回は、IPv6 over IPv4通信は、transixとトンネル設定を行う「DS-Lite方式」の動的IP契約を利用しましたので、以下リンクのドキュメントを参考に、WAN1インターフェースを利用して、IPoE回線を利用したインターネット通信を行いました。設定を行う場合はご参照ください。

WAN1インターフェースの設定が完了すると、IPv6 over IPv4通信用のトンネルインターフェース(vne.root)と、デフォルトルートが設定されます。

トンネルインターフェース(vne.root)

デフォルトルート

これで、internalインターフェース配下のLAN端末から、インターネットアクセスが可能になります。

② WAN2(リモートVPNアクセス用):フレッツ光(PPPoE)回線

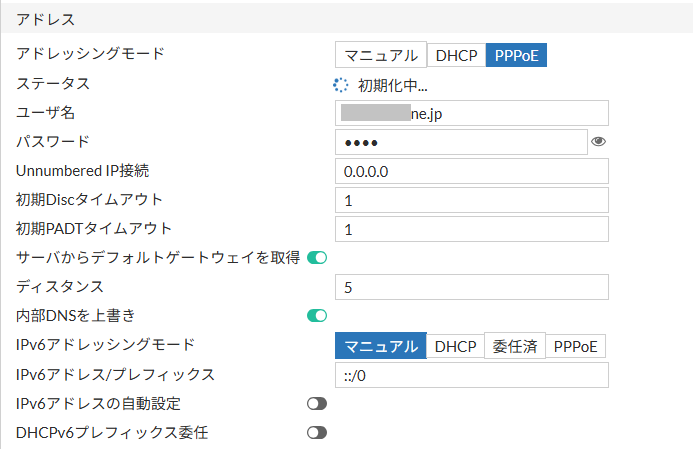

続いて、WAN2インターフェースにPPPoE設定を行います。

こちらは、WAN2インターフェース設定を開き、PPPoE設定を行い、必要なファイアウォールポリシー設定を追加すれば、完了なります。

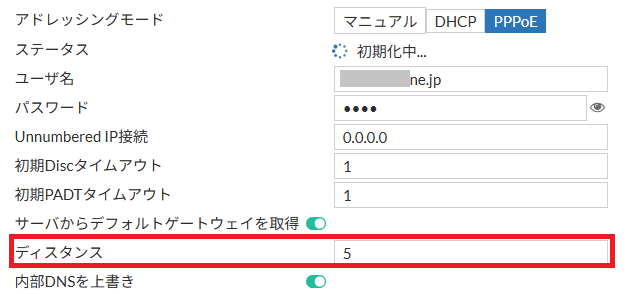

WAN2インターフェース

デフォルトルート

PPPoE接続の場合、デフォルトルートはPPPoEサーバーから自動でもらいますので、管理画面上の「ネットワーク」ー「スタティックルート」には表示されません。

その為、FortiGate管理画面の「スタティックルート」に表示されるデフォルトルートは、IPoE接続用のデフォルトルートのみが表示されている状態となっています。

設定後の動作を確認

この設定が完了した時点で、どのような動作になるかというと、

- LAN端末からのインターネットアクセスは、WAN2PPPoEインターネット回線経由

- IPsec VPN(リモートアクセス)のアクセスは、WAN2PPPoEインターネット回線経由

となりました。これでは、要件として指定していた動きと違います。

どこが違うかというと、①LAN端末からのインターネットアクセスが、WAN2 PPPoE回線経由になってしまうところで、本当ではれば、①LAN端末からのインターネットアクセスは、WAN1 IPoE回線経由でアクセス出来なくてはなりません。

ここで、当初予定していた、ポリシールートで、通信の制御を行う事にします。

ポリシールートとは、送信元アドレス・宛先アドレス・プロトコルなどの条件に基づいて、通信の出口インターフェースを制御できる機能です。

通常の静的ルートは「宛先IPアドレス」のみで判断されますが、ポリシールートを使うことで、

- Internalからの通信は必ずWAN1へ

- VPN関連通信はWAN2へ

といった、より柔軟な制御が可能になる事が想定できますので、早速ポリシールートを設定していきたいと思います。

FortiGate 60Fの設定手順(ポリシールート)

以下、2つのポリシールート設定を行いました。

① LAN端末のポリシールート設定

- 送信デバイス:internalインターフェース

- 送信アドレス:192.168.10.0/24(LANセグメント)

- 宛先デバイス:vne.rootインターフェース(IPoEトンネル)

② IPsec VPN(リモートアクセス)のポリシールート設定

- 送信デバイス:internalインターフェース

- 送信アドレス:192.168.10.0/24(LANセグメント)

- 宛先デバイス:Clinet-VPNインターフェース(IPsecトンネル)

- 宛先アドレス:Clinet-VPN_range(192.168.10.100-110)

設定後の動作確認

ポリシールート設定後の動作を確認したところ・・

動作は変わりませんでした!

相変わらず、①LAN端末からのインターネットアクセスが、WAN2 PPPoE回線経由になってしまっています。

実際にハマったポイント・注意点【実体験】

ここで、ハマったポイントを説明したいと思います。

- ポリシールートが思った通りにマッチしない

- インターネットアクセスがWAN2 PPPoE回線を経由してしまう

原因ですが、デフォルトルートの重みづけにありました!

具体的には、デフォルトルートが2つある状態で、ポリシールートによって、使用するルートを振り分ける為には、2つのデフォルトルートの優先度が同じにして、ルーティングテーブル上に2つ共表示されている必要があります。

「IPoE」と「PPPoE」では、デフォルトルートの重み付け初期値が、PPPoEの方が高い(優先)なので、PPPoE回線のデフォルトルートしか表示がされなくなっています

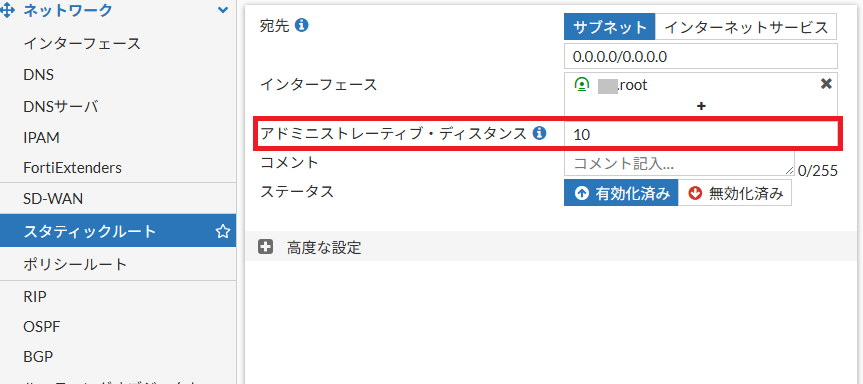

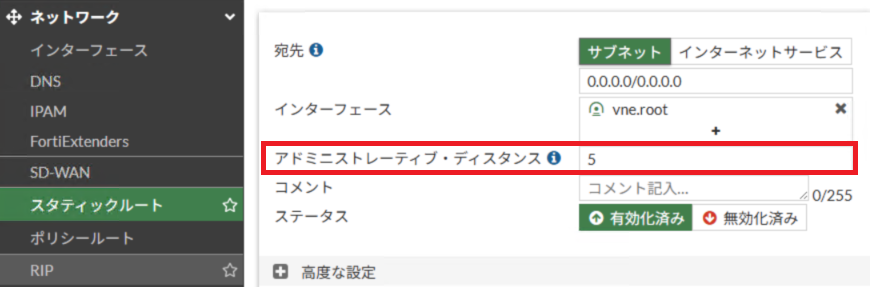

WAN1 IPoEのデフォルトルート重み

「スタティックルート」で、手動設定しましたので、ルートの重み(アドミニストレーティブディスタンス)は初期値:10

WAN2 PPPoEのデフォルトルート重み

PPPoEの場合、自動でデフォルトルートは作成されます。ルートの重み(アドミニストレーティブディスタンス)は初期値:5

対処方法と動作確認

では、どのような対処をすれば良いか?と、その後動作確認を行います。

対処

WAN1インターフェース(IPoE)のディスタンス値を、10 → 5に変更しました。

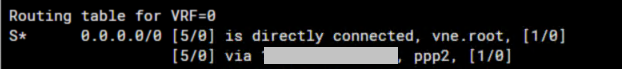

ルーティングテーブルを確認すると、デフォルトルートが2つ表示されました。デフォルトルートの重み付けに差がある場合、重みの高い(優先)のルートのみしか表示されません。

動作確認

以下項目について動作確認を行い、問題ない事を確認しました。

- LAN端末の通信がWAN1から出ているか

- VPN接続時にWAN2が利用されているか

- FortiGateのログやCLIでのセッション確認

CLIコマンドやトラフィックログを確認することで、通信経路を可視化でき、トラブルシュートが容易になります。

まとめ|WAN分離構成はポリシールートが有効

FortiGate 60FでWAN回線を用途別に分離する場合、ポリシールートを使うことで柔軟かつ安定した構成が可能になります。

思うように、ポリシールートが動作していないようでしたら、一度、ルーティングテーブルを表示させ確認する事をお勧めします。

同様の構成を検討している方は、ぜひポリシールートの活用を検討してみてください。

コメント