以前、NURO光ルーター(F660A)環境で、リモートVPN接続する方法をご紹介しました。

その時のお話は、以下記事にしておりますので、是非ご覧いただけると幸いです。

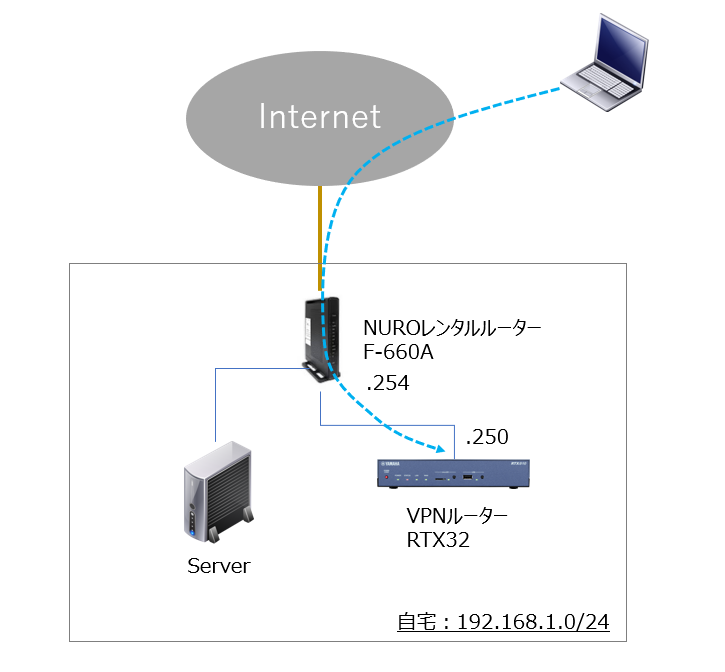

私の自宅ネットワーク環境は、今も相変わらず、以下の図のように、NURO光レンタルルーターを使用して、インターネットに接続しています。また、外出先(リモート)からも、自宅のネットワークへYAMAHAルーターを経由して、VPN接続出来るような構成です。

ただし、NURO光環境で、現在実現しているようなリモートVPN接続を行う為には、前提条件があります。

NURO光環境でリモートVPN接続を行う為の前提条件

前提条件は・・

通信方式が「デュアルスタック方式」であること

デュアルスタック方式とは、

IPv4アドレスとIPv6アドレスを同時に利用できる方式の事で、わが家のF660Aは、IPv4グローバルアドレスと、IPv6グローバルユニキャストアドレスが割り当てられてます。

NURO光は、IPv4アドレスとIPv6アドレスが使える環境を提供しますので、それぞれ同時に使える必要があります。

この方式のポイントは、NURO光ルーターF660A WANポートに、IPv4グローバルアドレスが割り振られるというところで、このIPv4グローバルアドレスを、占有して利用する事が可能です。

このような環境の為、外出先どこからでも、F660A WANポートに割り当てられた、IPv4グローバルアドレス宛にVPN接続を行えます。

NURO光の接続方式が変更

ただ、最近NURO光回線を開通された方のお話で、

「VPNが接続できなくなった!!」

との声をお聞きしました。

これは、ルーター機種や設定の問題ではないらしく、NURO光の通信方式が変わった事が原因のようです!!

具体的に、どのように通信方式が変わったかというと、先程ご説明した前提条件「デュアルスタック方式」ではなくなってしまっているようです。VPN接続できない原因となる通信方式の変更について、NURO公式ページに情報が掲載されていました。

「NURO 光」ではIPv4のアドレス枯渇対応として、従来の「デュアルスタック方式(*1)」から「MAP-E方式」に徐々にシフトしています。

https://www.nuro.jp/ipv6.html

ささ

ささえっ。これは、NURO光の使用者側からすると、非常に大きな仕様変更です!!

MAP-E方式とは、

IPv6アドレスは変わらず割り当てられますが、IPv4アドレスの割り当てが違い、1個のIPv4グローバルアドレスを複数ユーザーで共有します。その為、利用できるのは、IPv4グローバルアドレスのあるポート範囲のみ使用可能。その為、VPNなど特定ポートをマッピングするサービスは利用できなくなります。

NURO光を選んだ理由としては、「速度が速い」という事もありますが、「デュアルスタック方式」を利用できる点も魅力だったのです。IPv6アドレスだけでなく、今も主流であるIPv4アドレスも占有して使用できる事。

以前は普通の事でした。それが、使えなくなってしまうとは・・

これなら、フレッツ光回線(IPoE)を契約して、自前のルーターを使用できる方がよっぽど自由度があります。

NUROさんには、せめて、自前のルーターを使用できるように、是非、仕様を変更していただきたいと強く思います!

とはいえ、この「MAP-E」方式 では、以前ご紹介したVPN設定ができません。どうするか??を検証しましたので、ご紹介したいと思います。

自宅にあるリモートVPN接続可能機器、「YAMAHAルーター」と「FortiGate」で接続を試してしましたので、以下、是非ご参照ください。

YAMAHAルーターを使用してリモートVPN接続

自宅のNURO光回線の通信方式が「MAP-E方式」だと仮定した場合、

外部からのVPN接続先として、実質「IPv4グローバルアドレス」は使用出来ないと考えました。理由としては、MAP-E方式の場合、IPv4グローバルアドレスは共有で使用する事になる為、VPNで使用するIPsec通信ポートが使用できない為です。

仕方がないので、苦肉の策として、「IPv6グローバルユニキャスト」宛てにVPN接続を行ってみたいと思います。

以下の手順でVPN接続を行います。

1. YAMAHAルーター設定

YAMAHAルーターで行えるリモートVPN接続方式は、「L2TP over IPsec」

設定は、IPv4の場合と同様の設定を行います。

設定内容は「NURO光ルーターでVPN接続する方法」を参照ください。

以下のように、YAMAHAルーターにipv6関連の追加設定を行います。

① LAN1インターフェイスでIPv6アドレスを使用します

#ipv6 lan1 address auto② 取得したIPv6アドレスを確認します

#show ipv6 address

LAN1 scope-id 1 [up]

Received: 25 packets 1912 octets

Transmitted: 3 packets 218 octetsグローバル 240d:1a:2c8:b200:2a0:XXXX:XXXX:XXXX/64 (lifetime: 77979/77979)③ 取得したIPv6アドレスをTunnelインターフェイスのIPsecローカルアドレスに設定します

#tunnel select 1

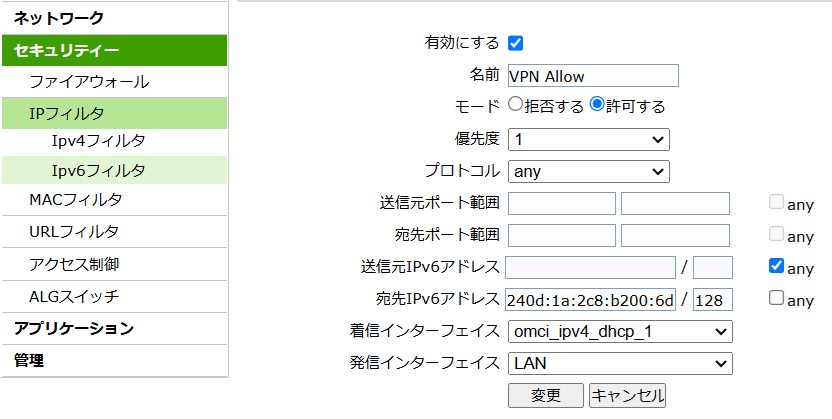

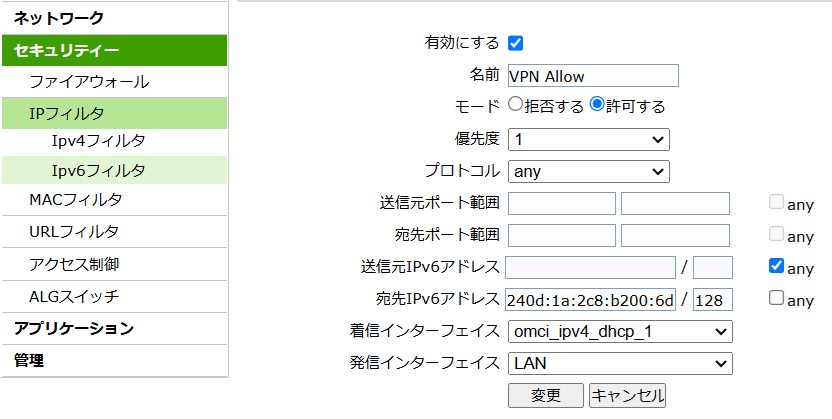

#ipsec ike local address 1 240d:1a:2c8:b200:2a0:XXXX:XXXX:XXXX2. F660A IPフィルター設定

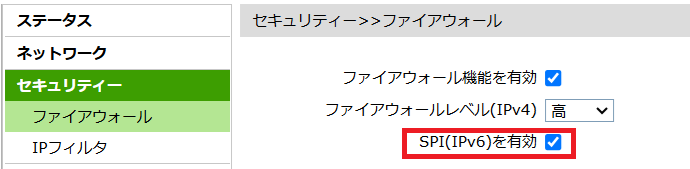

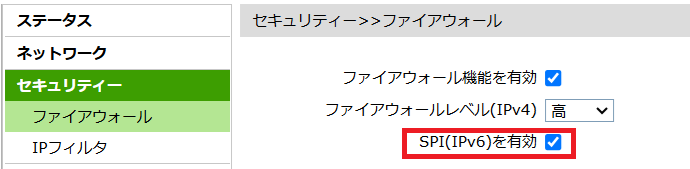

自宅のNURO光ルーターF660Aは、IPv6の「SPI(ステートフルインスペクション)が有効になってます。

その為、IPv6フィルターで、外部からYAMAHAルーターに割り当てられているアドレスを通してあげます。

(通すポートはL2TP用だけで構いませんが、今回はAllで設定)

3. クライアントPCより接続確認

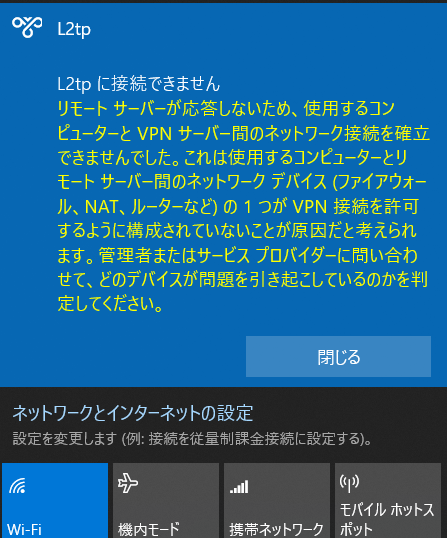

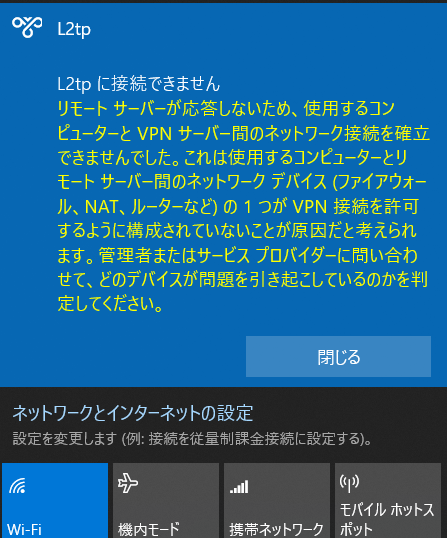

Windows 10 PCから、IPv6グローバルユニキャストアドレスへ「L2TP over IPsec」接続をします。

接続は、スマホのデザリング経由で行いますので、インターネット上からのアクセスになります。

すると、暫く時間がかかり、「接続できません」

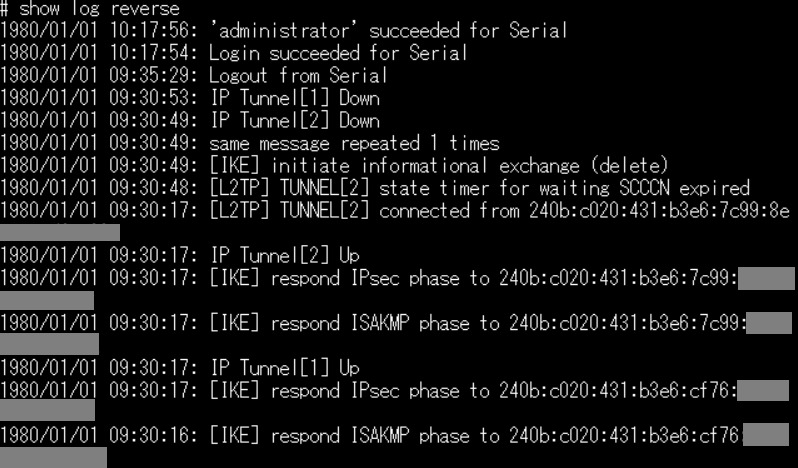

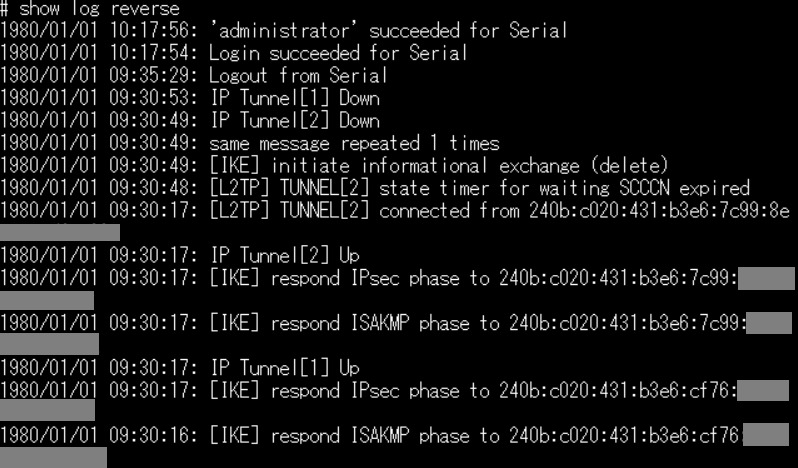

ただ、ルーターのログを確認すると、瞬間VPN接続は出来ているようです。それも1台で2つVPNトンネルが・・

2つのVPNトンネルの理由は、Windows PCでは、IPv6アドレスを2つ持つので、そのためかなと思います。

設定が悪いのか、はたまた環境が悪いのか。

色々、設定変えては試してを繰り替えしながらテストを行いました。が、

結果、YAMAHAルーターではIPv6を使用した、VPN接続は出来ませんでした

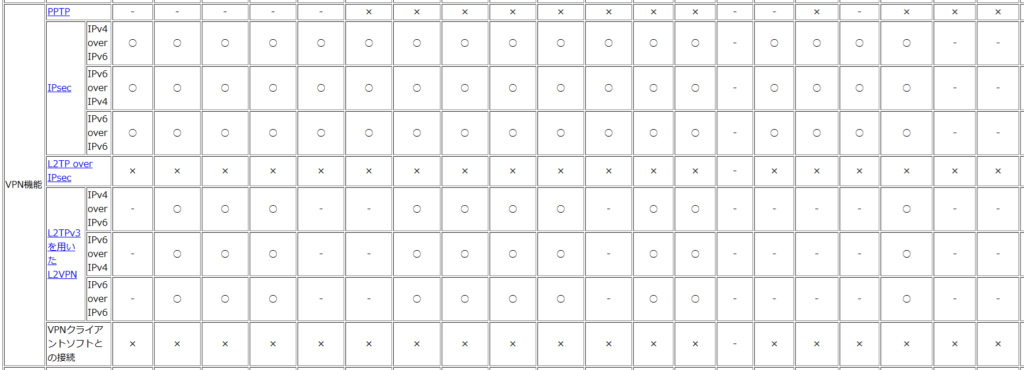

理由ですが、改めて、YAMAHAのサイトでIPv6対応表を確認すると、「L2TP over IPsec」はすべての機種が未対応となってました。接続できなかったのはYAMAHAルーターの仕様と思われます。恐らく。。

https://www.rtpro.yamaha.co.jp/RT/ipv6/

FortiGateを使用してリモートVPN接続

自宅にある、VPN接続可能なネットワーク機器は、あと「FortiGate 60F」がありますので、このFortiGateを使用して、IPv6アドレスを使用したリモートVPN接続を検証してみたいと思います。

FortiGateは、リモートVPN接続方式は以下の方法があります

■ FortiClientを使用

・SSL-VPN接続方式

・IPsec VPN接続方式

■ Windows標準クライントを使用

・L2TP over IPsec接続方式

・PPTP接続方式

どの接続方式にするか、検討している段階で、以下のFortinetが出している「Knowledge」を見つけました。

Dual stack IPv4 and IPv6 support for SSL VPN

Dual stack IPv4 and IPv6 support for SSL VPN servers and clients enables a client to establish a dual stack tunnel to allow both IPv4 and IPv6 traffic to pass through. FortiGate SSL VPN clients also support dual stack, which allows it to establish dual stack tunnels with other FortiGates.

Users connecting in web mode can connect to the web portal over IPv4 or IPv6. They can access bookmarks in either IPv4 or IPv6, depending on the preferred DNS setting of the web portal.

https://docs.fortinet.com/document/fortigate/7.0.0/new-features/766455/dual-stack-ipv4-and-ipv6-support-for-ssl-vpn

このナレッジから、「SSL-VPN接続方式」であれば、IPv6グローバルユニキャストアドレスでVPN接続し、IPv4アドレス通信する事が可能かもしれません。

上記文書の中に、FortiClientはv7.0であれば、IPv4 and IPv6デュアルスタックに対応しているようです。

早速試してみました。以下の手順でVPN接続を行います。

1. FortiGate設定

FortiGateの基本的な設定は、ここでは省略します。基本設定は終了している状態とします。

基本設定方法については、以前ご紹介した記事をご参照ください。

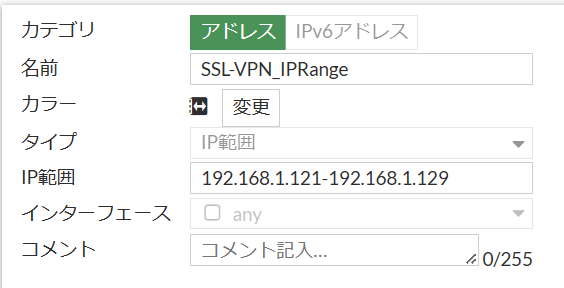

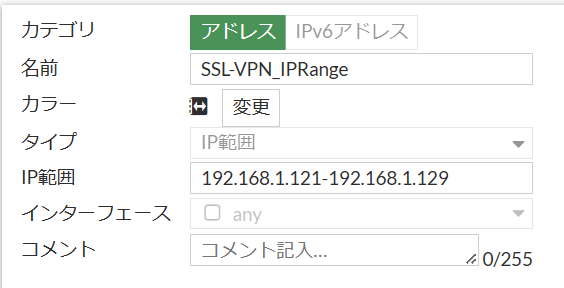

① SSL-VPN接続時払い出しアドレス設定

SSL-VPN接続した際に、クライアントPCに払い出す、IPv4アドレスオブジェクトを作成します。

IP範囲はLANと同じネットワーク内で、DHCP範囲外のIPアドレスを指定します。

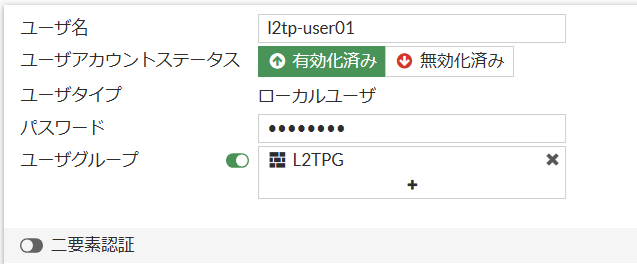

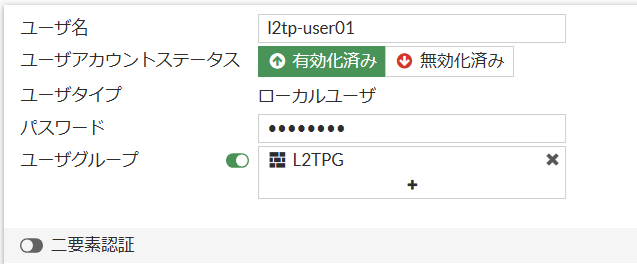

② SSL-VPN接続用アカウント・グループ設定

リモートからSSL-VPN接続する際の、認証用アカウントとグループを作成します。

ユーザー:l2tp-user01、グループ:L2TG

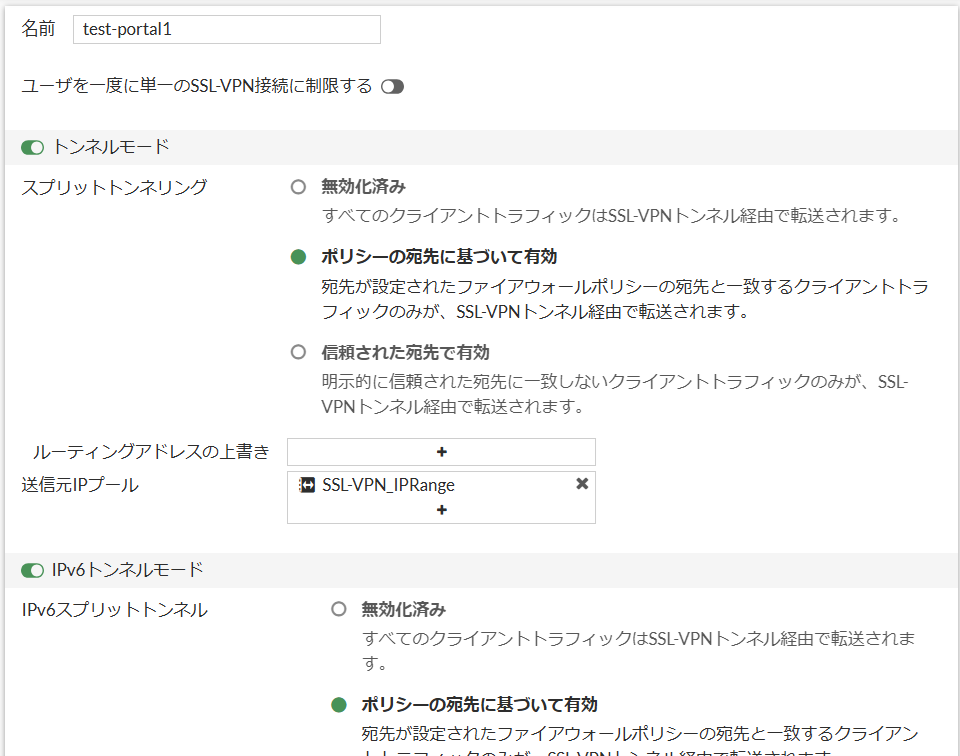

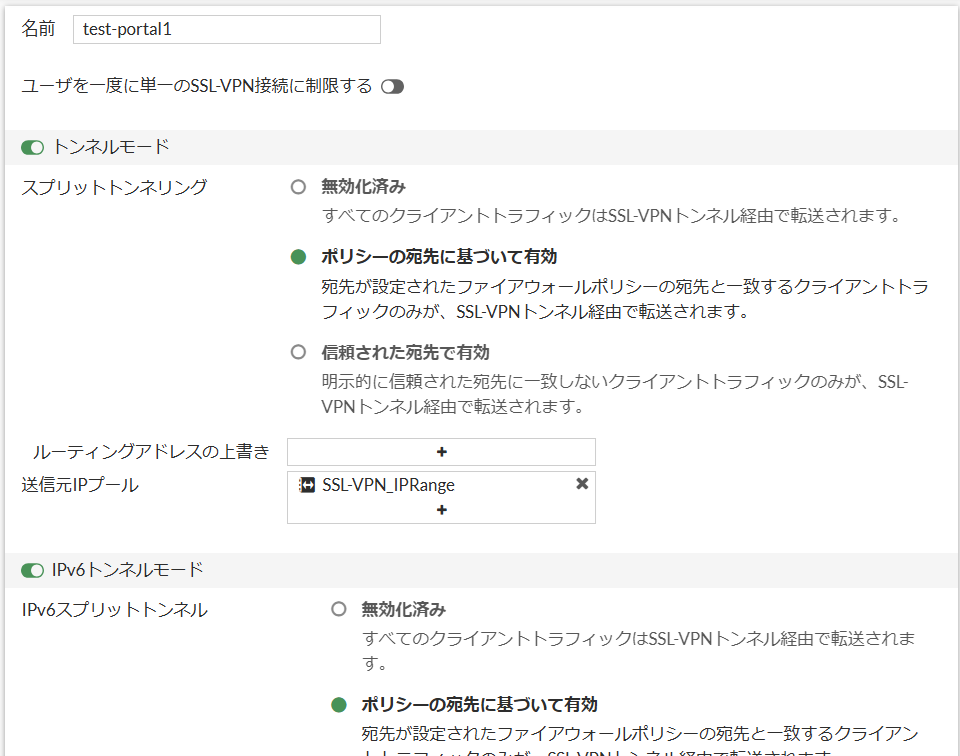

③ SSL-VPN接続設定

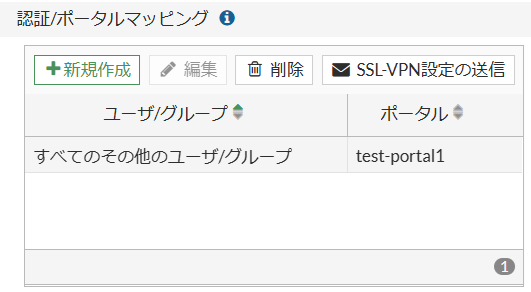

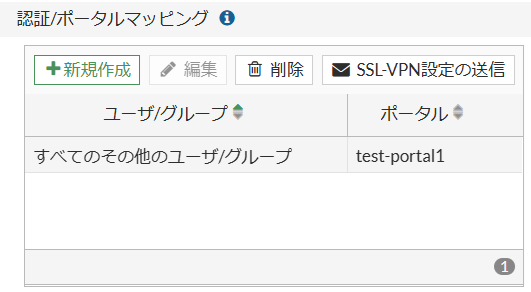

新しく、「SSL-VPNポータル」を作成し、IPv4トンネルモード、IPv6トンネルモードを有効にし、先ほどのアドレスオブジェクトを、IPv4トンネルモードの送信IPプールに設定します。

さらに、SSL-VPN設定で、先程作成した「SSL-VPNポータル」をマッピングします。

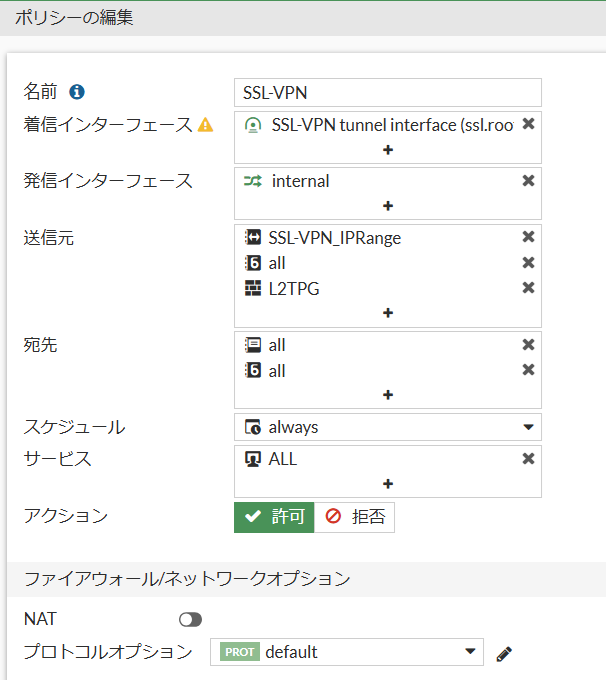

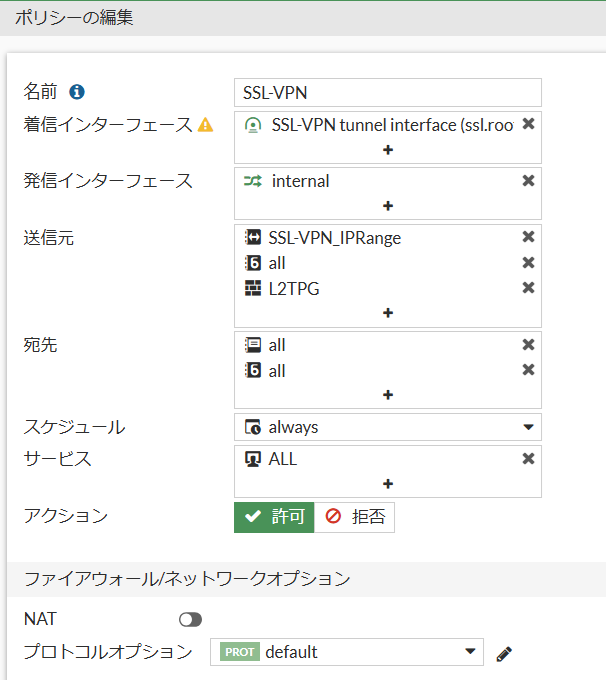

④ ポリシー設定

SSL-VPN接続を通過するポリシーを設定します。

IPv4、IPv6双方のIPプロトコルを通過させて設定になります。

テストの為、かなりざっくり設定していますので、ご了承いただけると幸いです。

以上でFortiGate側の設定は完了です。

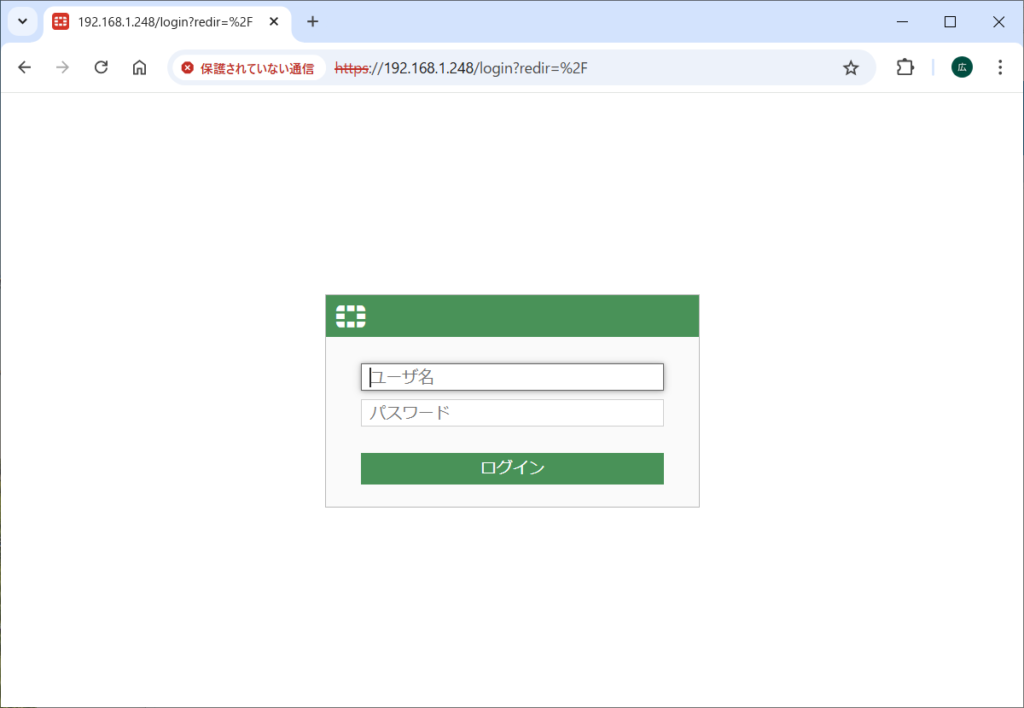

2. クラアイントPCより接続

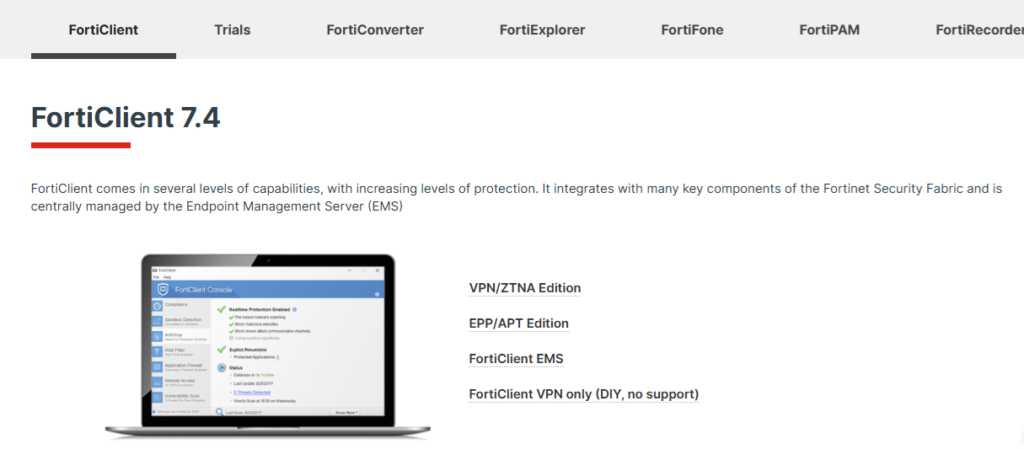

冒頭にもかきましたが、FortiClientはv7.0であればデュアルスタック対応とありますので、バージョンを合わせます。但し、FortinetサイトでダウンロードできるバージョンのFortiClientは最新版しかありませんので、必然的にバージョン要件は満たす事になります。

現在ダウンロード可能なバージョンは、FortiClinetはVer7.4

https://www.fortinet.com/support/product-downloads

早速、Windows 10 PCへダウンロードしインストールします。

インストールしたバージョンは、「 v7.4.1658」でした

① SSL-VPN接続設定を行います

- VPN接続方式:「SSL-VPN」

- リモートGW:FortiGateのInternalインターフェイスIPv6アドレス

- ポート:SSL-VPN設定で指定したポート

- IPv4/IPv6デュアルスタックアドレス有効化※ここがポイント

② 設定を保存後、接続を行うと、接続成功!!

IPアドレスに、払い出し用IPv4アドレスが表示されています。

自宅LANに接続されている、FortiGate管理画面にもアクセスできる事が確認できました。

以上になります。

色々と細かな設定不足はありますが、FortiGateのSSL-VPN接続であれば、NURO光MAP-E環境でも、リモートVPN接続が行えそうです。

我が家の、NURO光も、もしかしたら近々「デュアルスタック」から変更になる可能性もありますので、もう少し、細かく動作確認を行っていきたいと思います。

もし、皆様のご参考になればと思います!!

コメント