最近では、洗濯機や冷蔵庫などの家電まで、インターネットに常時接続する世の中です。

ですので、インターネットに接続させないネットワーク構成は、無いように思うかもしれませんが、企業や公共施設などでは、稀に、インターネットに接続させない構成を要望されるケースがあります。

どんなケースかというと、個人情報を扱う部署や、企業秘密を扱う部署などでは、不正アクセスやマルウェア感染を防ぐ目的で、インターネットを遮断してパソコンを使用する場合等です。

ただし、最近のOSやソフトウェアは、インターネットへの接続を前提として作られている為、ネットワーク機器でさえ、ライセンス認証にインターネット接続が必須であったりします。

ささ

ささその場合は、全ての通信を遮断するのではなく、特定の通信のみ許可するネットワークを構成します。

今回は、そんな「インターネットに接続しない」という環境を、FortiGateを使用して実現する方法を確認していきたいと思います。

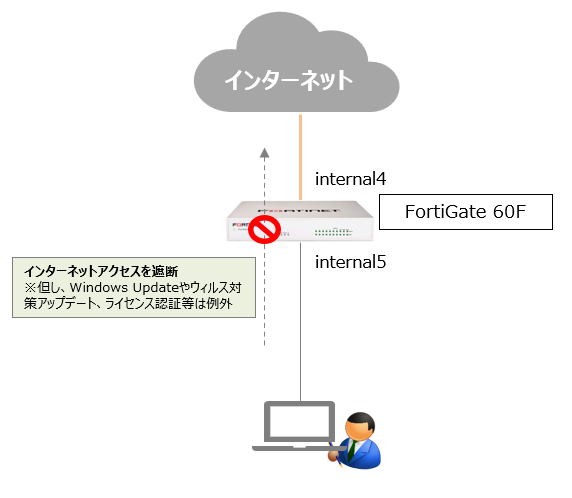

「インターネット接続しない環境」のイメージ

FortiGateの機能を使って、特定の通信(Windows Update、ウィルス対策ソフトパターンアップデート、ライセンス認証)以外の通信を遮断します。

具体的に、どのような設定で実現するかを見ていきたいと思います。

ファイアウォールポリシーを使用して、インターネット接続を制限する方法

特定の通信許可を制御するのは、「ファイアウォールポリシー」で行います。

ポリシーで設定する宛先は、「特定」=「特定の宛先」と言い換える事ができますので、特定の宛先を指定する事できれば良いです。

その宛先を特定する為に使用されるのが、「ISDB」です。

<ISDBとは>

FortiGateのISDB(Internet Service Database)は、Fortinetが提供するインターネットサービスデータベースのことです。これは、特定のインターネットサービス(YouTube、Facebook、Microsoft 365など)のIPアドレス範囲やポート情報をFortiGateに組み込んだデータベースで、ファイアウォールポリシーやルーティングの設定に活用できます。

それでは、実際に設定を見ていきたいと思います。

ISDBを使ったポリシー設定

ファイアウォールポリシーが全く設定されていない場合、「暗黙のDeny」ポリシーが動作していますので、すべての通信は遮断されています。

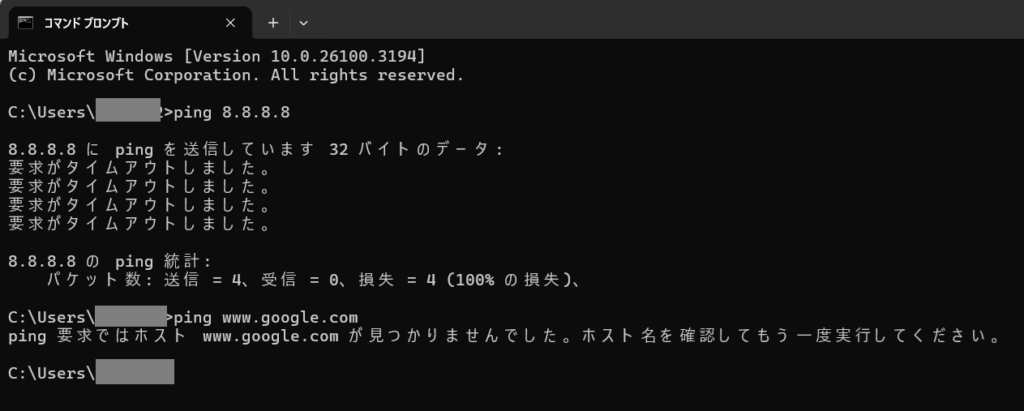

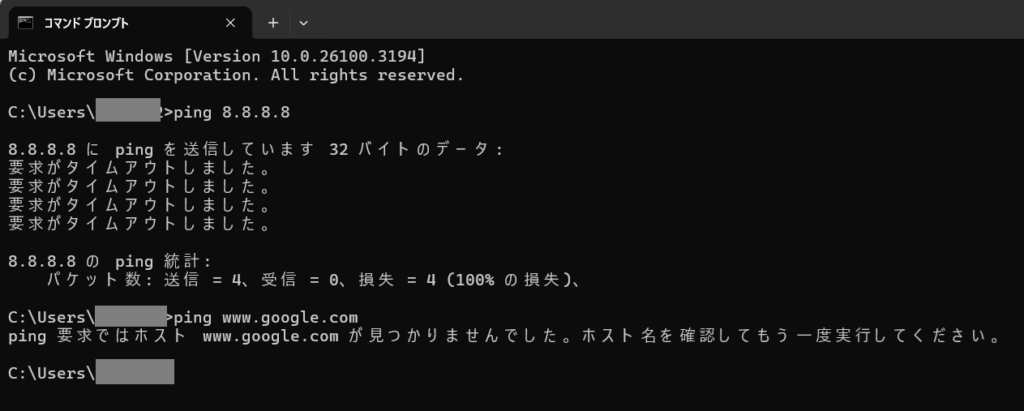

その為、FortiGateのLANポート(internal5)に接続されているPCより、インターネットへアクセス出来ない事が確認できます。

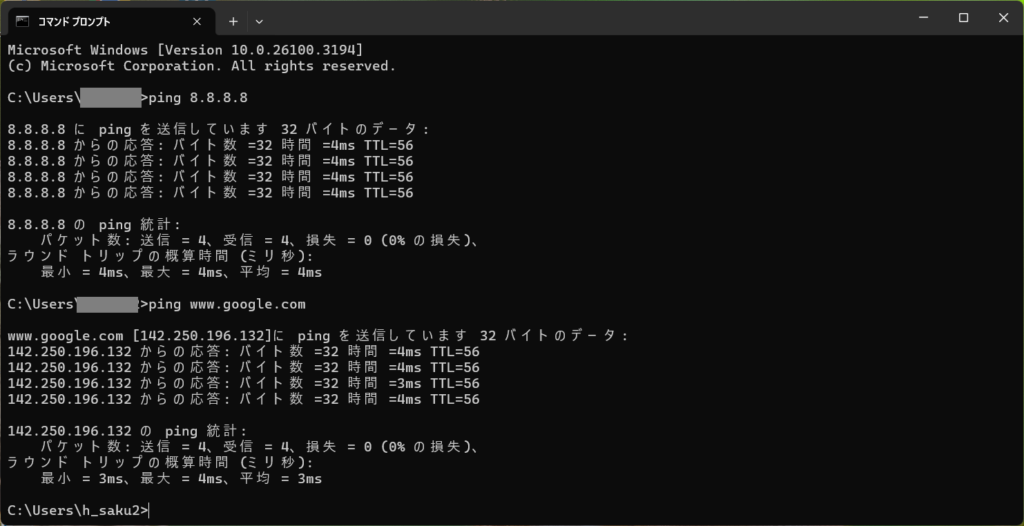

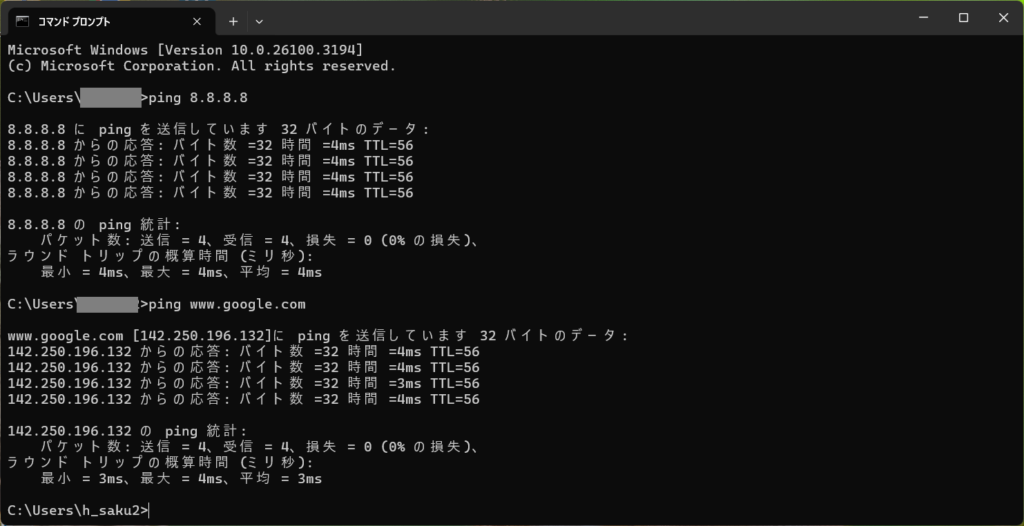

・ Google DNS(8.8.8.8)へPing:応答なし

・ Google.comの名前解決実施:失敗

「名前解決」「Ping」通信を通過させる

まず、通過させておきたい通信があります。

それは、「名前解決」の通信です。

ISDBはIPアドレスで登録されているので、MUSTな設定ではありませんが、個人的にはLAN側から、名前解決が出来ないのは嫌なので設定します。

インターネット上のインスタンスは、「IPアドレス」と紐づく「名前」が割り振られています。日頃使用しているPCから、インターネット上のサーバーにアクセスする際は、URLという名前でアクセスを行いますが、名前では途中のネットワーク機器は宛先を判断できない為、IPアドレスに変換が必要です。

その時に使用されるのが「名前解決」=「DNS」の仕組みになります。

今回は、通信テストも内部から行いたいので、「PING」=「ICMP」も通過させたいと思います。

※以後紹介する設定は、IPv4通信のみを想定しています。

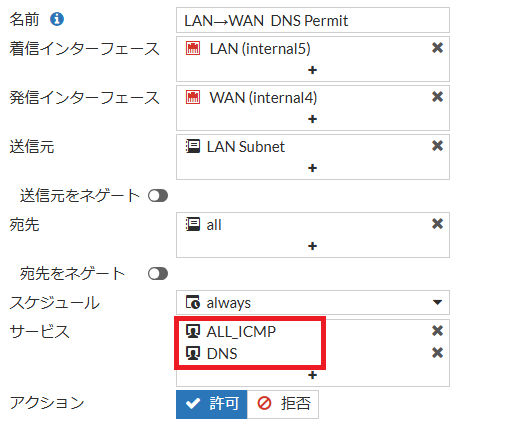

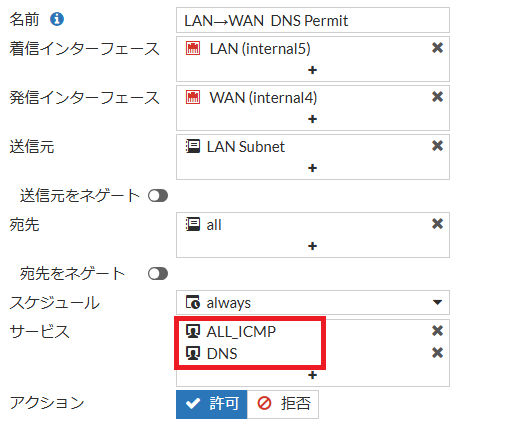

ファイアウォールポリシー設定

・LANからWAN方向への許可ポリシー

・サービス「ALL_ICMP」、「DNS」を選択

通信を確認

ファイアウォールポリシー設定が終了したら、先程と同じように、2つの宛先へPingを実施します。

Ping通信もDNS通信も通過している事が確認出来ました。

「Windows Update」「Microsoft 365」「ライセンス認証」通信を通過させる

ここからは、多少推測しながらになってしまいますので、もし、実施される際は、十分検証してから実環境に導入するようにしてください。

まずは、通過させたい通信が、どのISDBサービスなのか?を確認する必要があります。

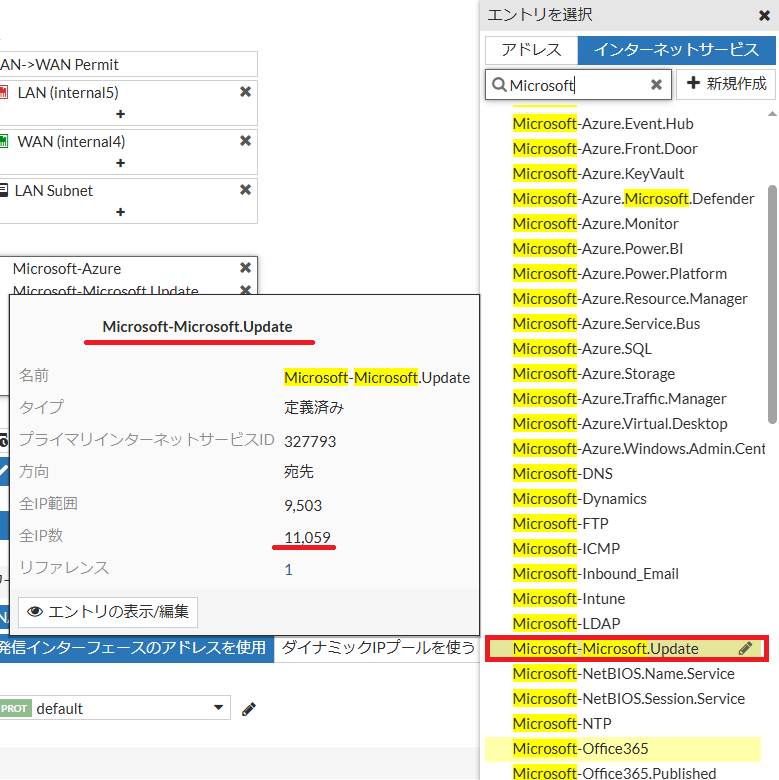

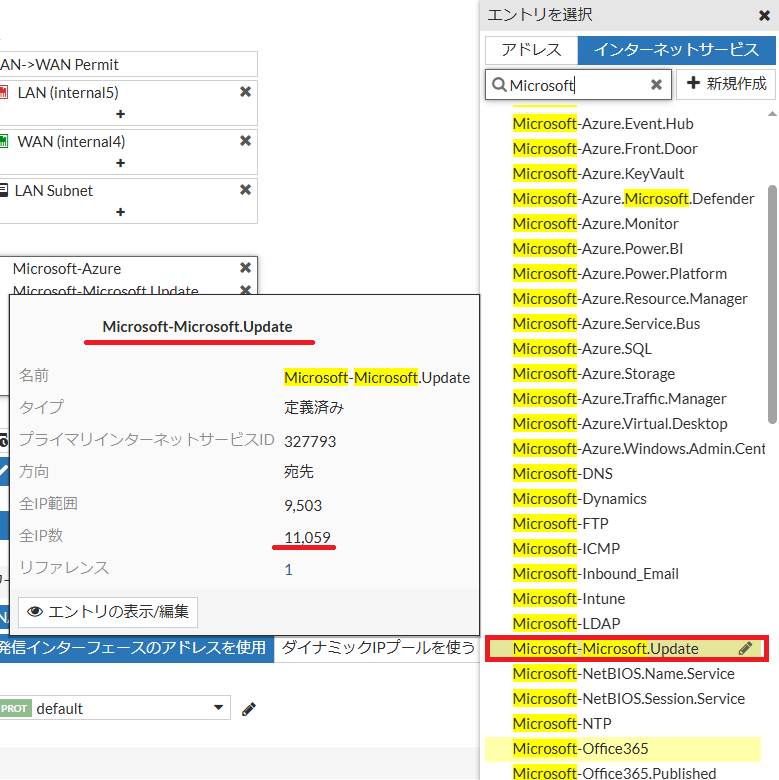

「Windows Update」のISDBサービスは?

「Windows Update」については、そのままの名称のISDBサービスがあります。

ファイアウォールポリシーでは、こちらのISDBサービスを指定します。全IP数11,059あります。とても手動で設定は出来ない数ですね。

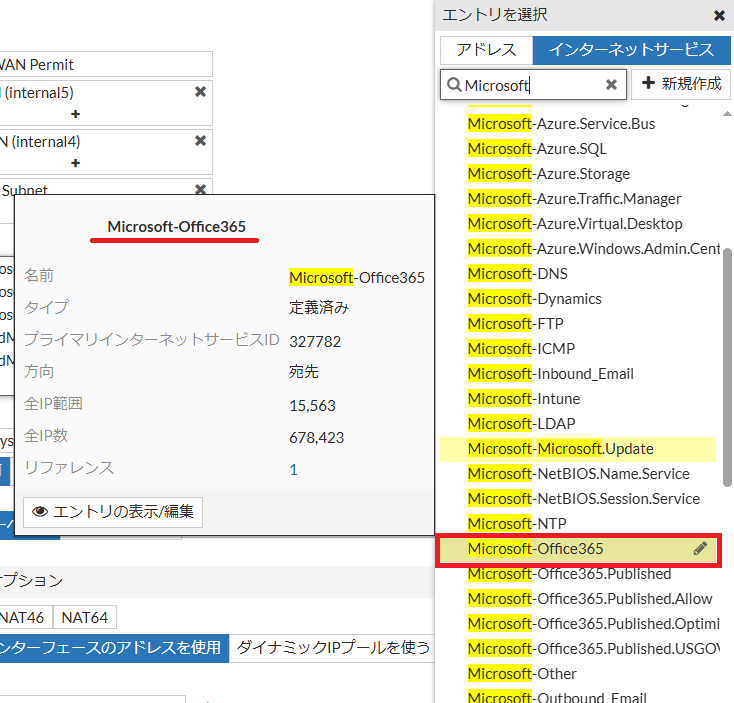

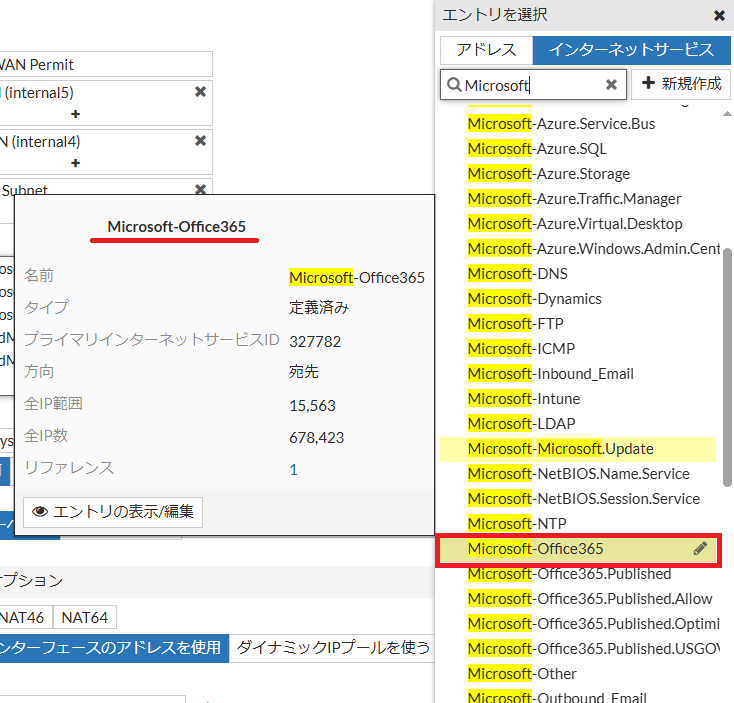

「Microsoft 365」のISDBサービスは?

「Microsoft 365」についても、そのままの名称のISDBサービスがありますので、ひとまずこちらを適用すれば良いかなと思います。但し、近い名称のISDBもありますので、もし、不都合があれば、確認しながら追加をしてあげる必要があります。

「ライセンス認証」のISDBサービスは?

Windowsで使用されるMAKキーのライセンスサーバー情報は公開されていませんでした。その為、試しながら設定を確定していく必要がありそうです。

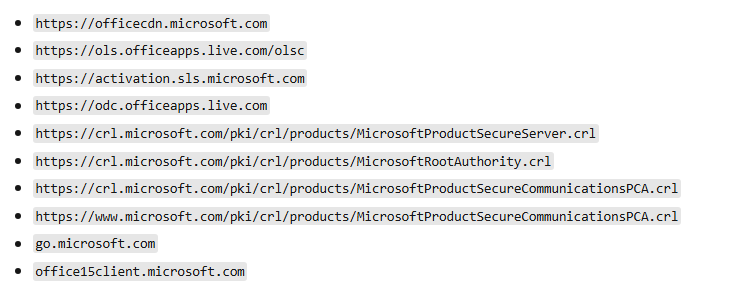

Microsoft 365のライセンスサーバー情報では、以下がありました。かなり多い宛先ですので、Windowsライセンス認証でも使われている可能性があります。

Microsoft Learn Microsoft 365 トラブルシューティング

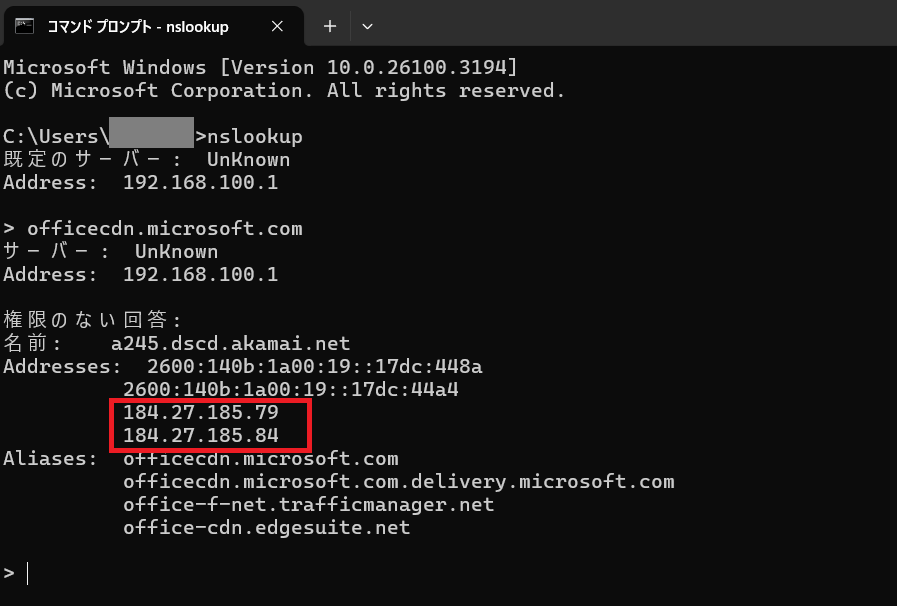

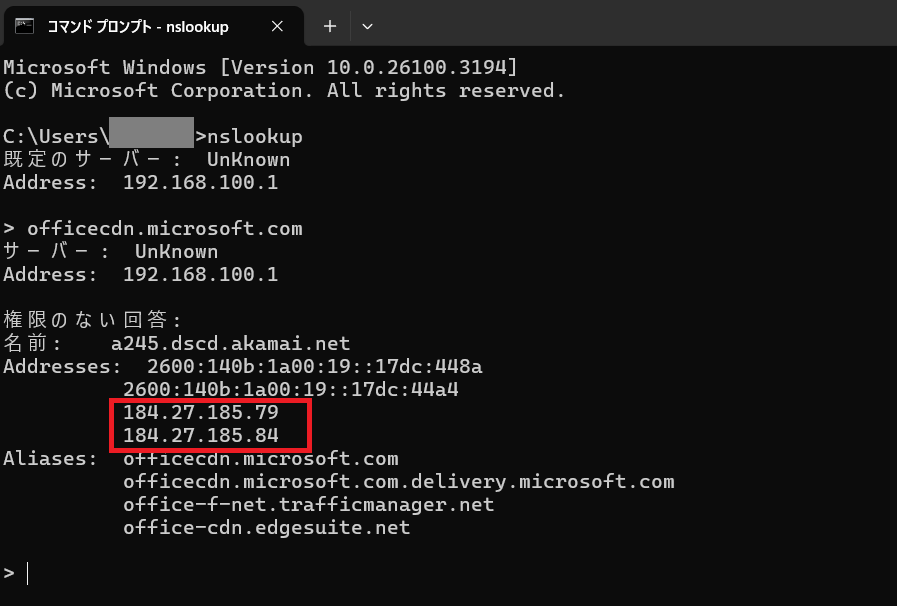

上記URLが、どのISDBサービスに含まれているか確認してみたいと思います。

ISDB確認手順

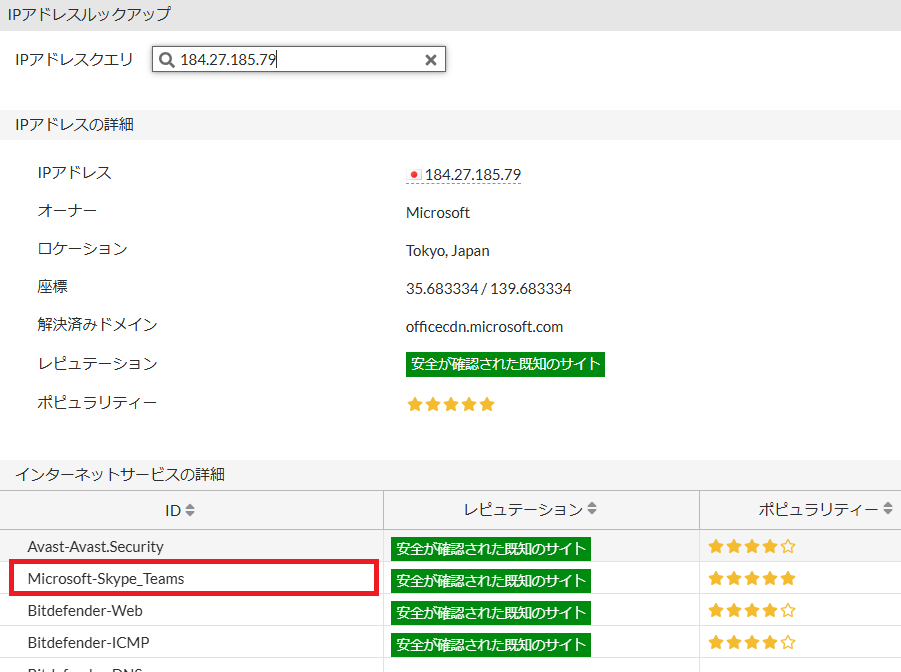

① nslookupコマンドを使用して、URLからIPアドレスを調べます

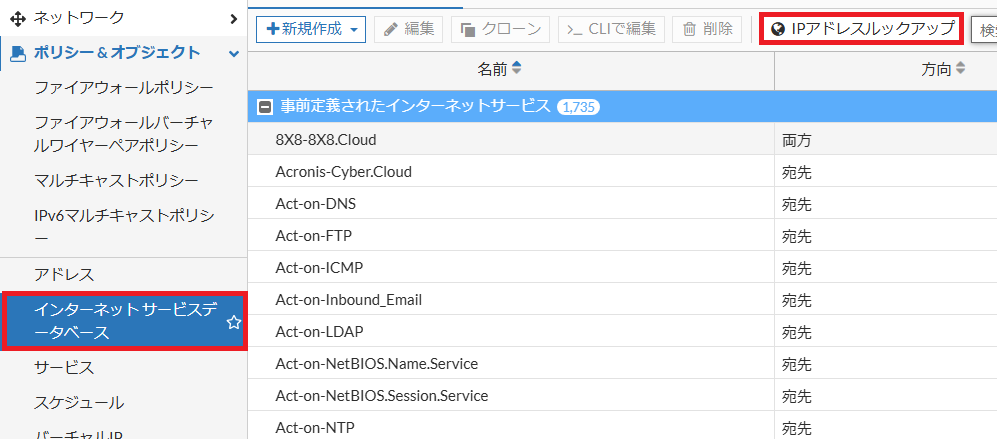

②「ポリシー&オブジェクト」-「インターネットサービスデータベース」-「IPアドレスルックアップ」をクリックします

② 先程nslookupで表示されたIPアドレスを入力し、検索します。すると「Microsoft-Skype_Teams」というISDBサービスが該当している事が分かります

こんな感じで調べていきながら、どのISDBサービスを追加するか決めていきます。

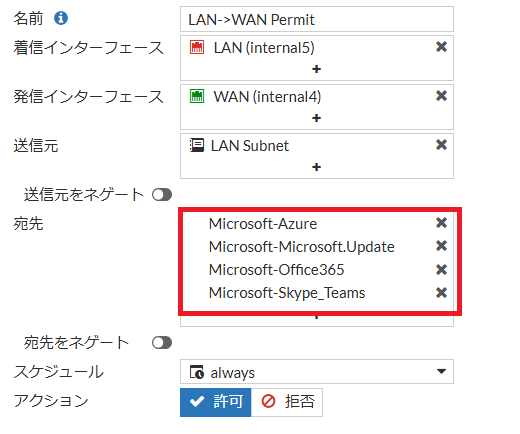

ファイアウォールポリシー設定

うまく動くかは、確認してみなと分かりませんが、一先ず、ファイアウォールポリシー設定を行います。

今回は、宛先に指定するISDBサービスをいっぺんに追加してしまっていますが、本来は一つづつ追加しながら、テストしていくやり方が良いと思います!

動作テスト

環境が揃っていなくてMicrosoft 365の動作確認が出来ませんでした。申し訳ありません。その他の項目をテストをしていきたいと思います。

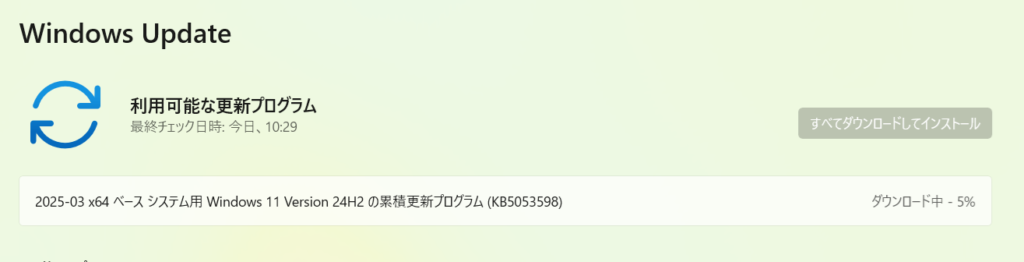

Windows Update動作テスト

「システム」-「Windows Update」画面で、更新プログラムをチェックし、更新プログラムのダウンロードまで動けばOKです!

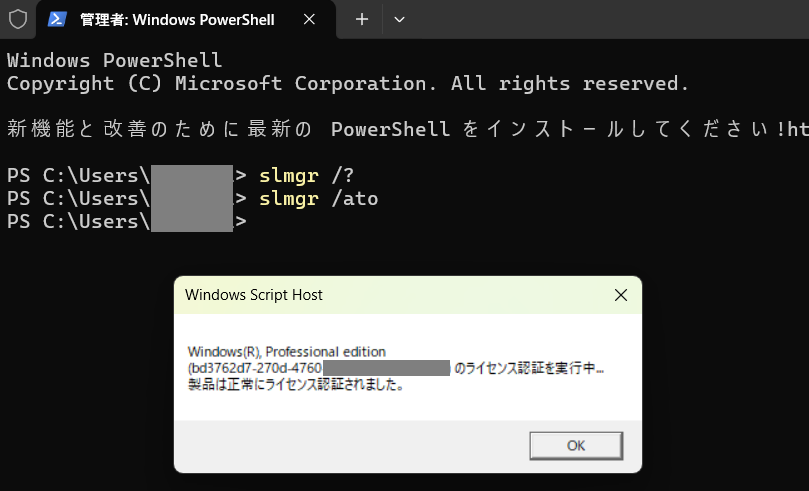

Windows認証動作テスト

管理者のコマンドプロンプトを起動し、slmgrコマンドを使用してライセンス認証を行います。「ライセンス認証されました」となればOKです。

最後に

今回は、特定の通信のみ許可でISDBを使用しましたが、このISDBをファイアウォールポリシー設定で使用する事で、ローカルブレイクアウト構成が出来たり、色々構成の幅が広がります。

今後も、ISDBを使用した構成パターンを随時ご紹介していきたいと思います!

コメント